202 KiB

- Einleitung

- Was ist eine Bedrohung in einem Kommunikationsnetz?

- Sicherheitsziele in Abhängigkeit von der Anwendungsumgebung

- Sicherheitsziele technisch definiert

- Technisch definierte Bedrohungen

- Bedrohungen und technische Sicherheitsziele

- Analyse der Netzwerksicherheit

- Angriffe auf die Kommunikation auf der Nachrichtenebene

- Schutzmaßnahmen gegen Bedrohungen der Informationssicherheit

- Kommunikationssicherheit: Einige Terminologie

- Sicherheitsdienste - Überblick

- Sicherheitsunterstützende Mechanismen

- Kryptologie - Definition und Terminologie

- Kryptologie - einige historische Anmerkungen

- Grundlagen der Kryptographie

- Symmetrische Kryptographie

- Asymmetrische Kryptographie

- Einige mathematische Hintergründe

- Der RSA Public Key Algorithmus

- Einige weitere mathematische Hintergründe

- Diffie-Hellman-Schlüsselaustausch

- ElGamal Algorithmus

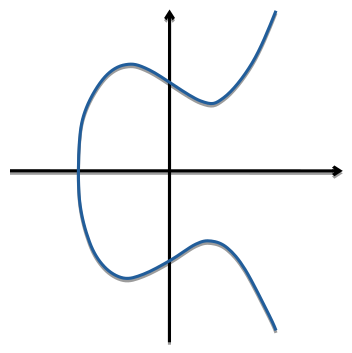

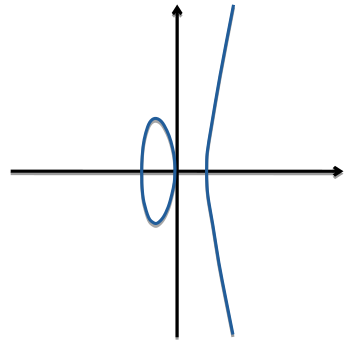

- Elliptische Kurven Kryptographie

- Gruppenelemente

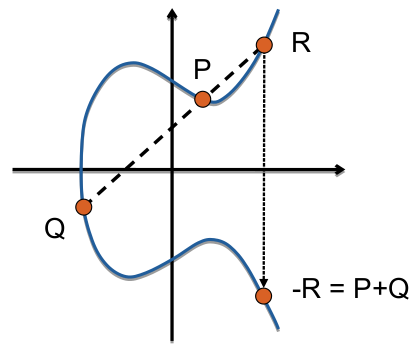

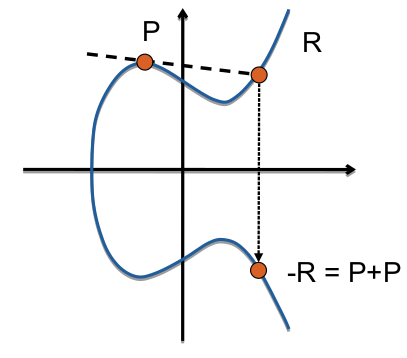

- Punktaddition

- Grundlagen des ECC - Algebraische Addition

- Multiplikation

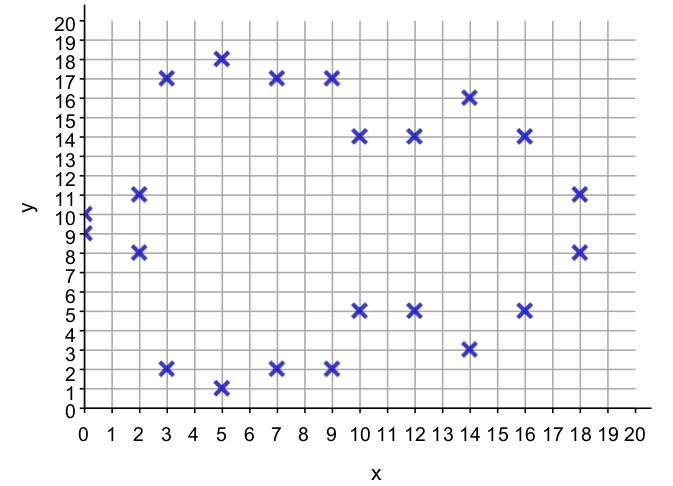

- Kurven über $\mathbb{Z}_p$

- Berechnen Sie die y-Werte in $\mathbb{Z}_p$

- Addition und Multiplikation in $\mathbb{Z}_p$

- Foundations of ECC - Größe der erzeugten Gruppen

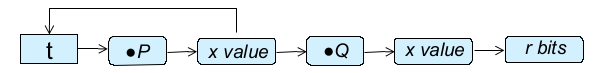

- ECDH

- EC-Version des ElGamal-Algorithmus

- Sicherheit

- Weitere Anmerkungen

- Schlussfolgerung

- Modifikationsprüfwerte

- Motivation

- Kryptographische Hash-Funktionen

- Nachrichten-Authentifizierungs-Codes (MAC)

- Ein einfacher Angriff gegen einen unsicheren MAC

- Anwendungen für kryptographische Hash-Funktionen und MACs

- Angriffe basierend auf dem Geburtstagsphänomen

- Übersicht über die gebräuchlichen MDCs

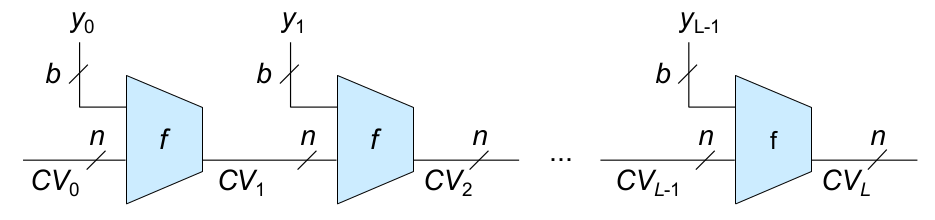

- Gemeinsame Struktur von kryptografischen Hash-Funktionen

- Der Message Digest 5

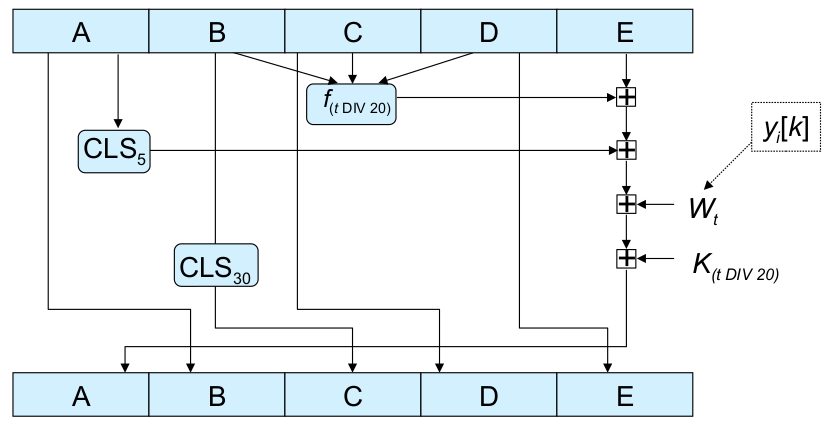

- Der sichere Hash-Algorithmus SHA-1

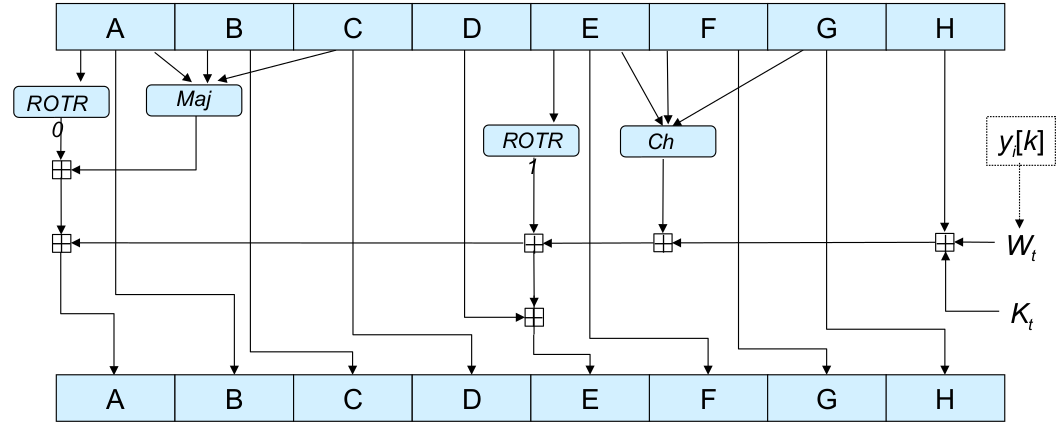

- Der sichere Hash-Algorithmus SHA-3

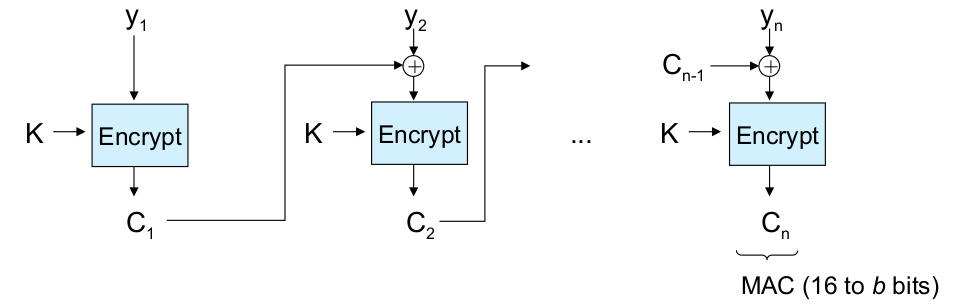

- Cipher Block Chaining Message Authentication Codes

- Konstruktion eines MAC aus einem MDC

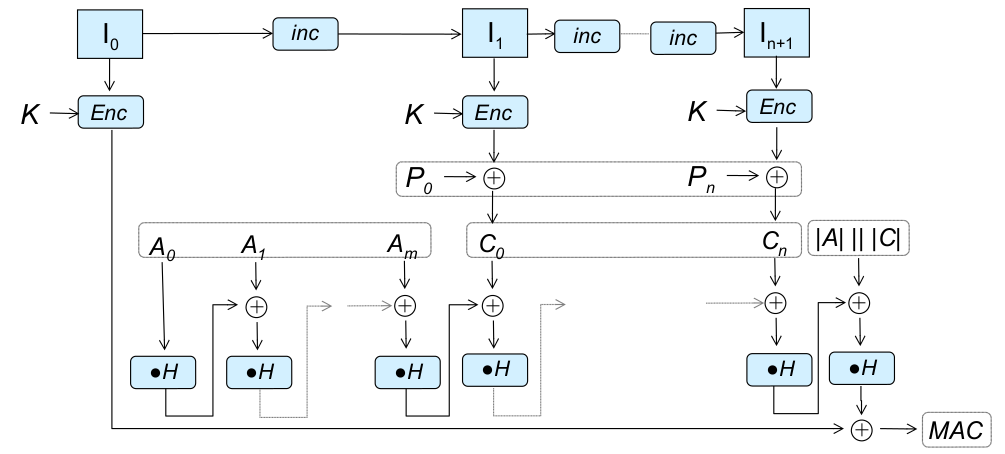

- Authentifizierte Verschlüsselung mit zugehörigen Daten (AEAD) Modi

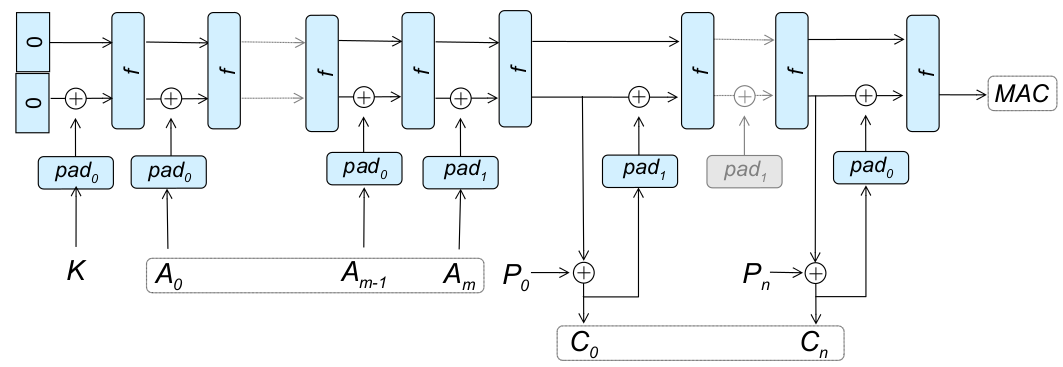

- SpongeWrap

- Zufallszahlengenerierung

- Kryptographische Protokolle

- Anwendungen von kryptographischen Protokollen

- Schlüsselaustausch

- Authentifizierung der Datenherkunft

- Authentifizierung von Entitäten

- Notation kryptographischer Protokolle

- Das Needham-Schroeder-Protokoll

- Das Otway-Rees-Protokoll

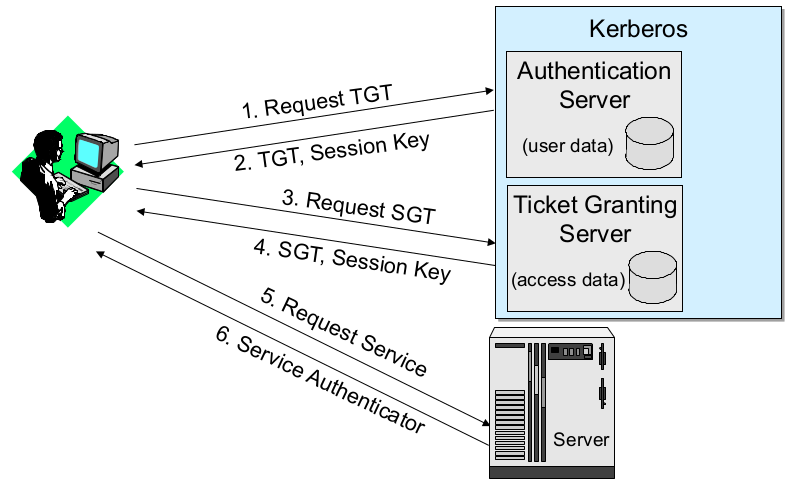

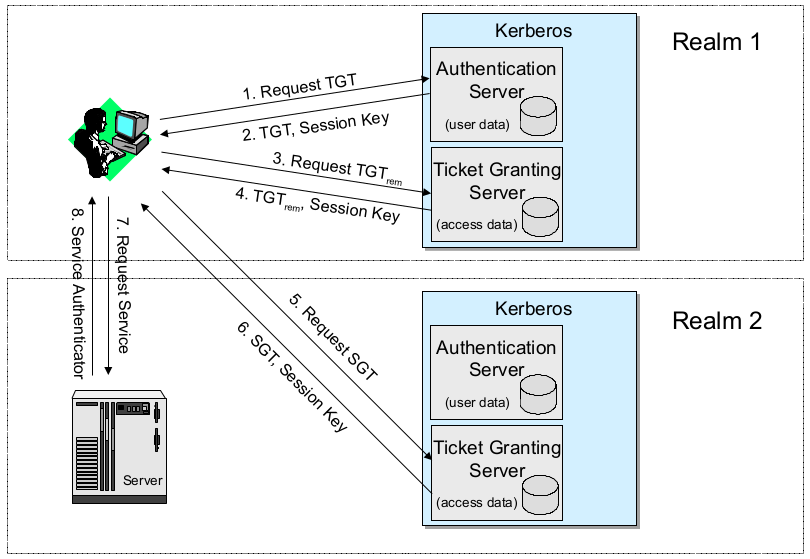

- Kerberos

- Fortgeschrittene Methoden zur Passwortauthentifizierung

- PAKE-Schemata: EKE

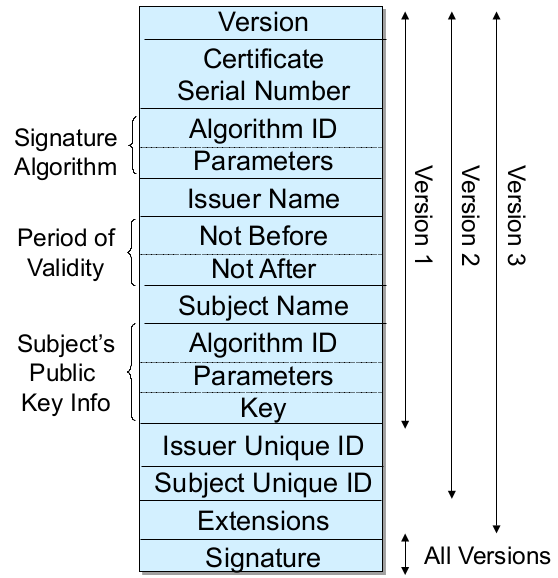

- X.509 - Einführung

- Formale Validierung von kryptographischen Protokollen

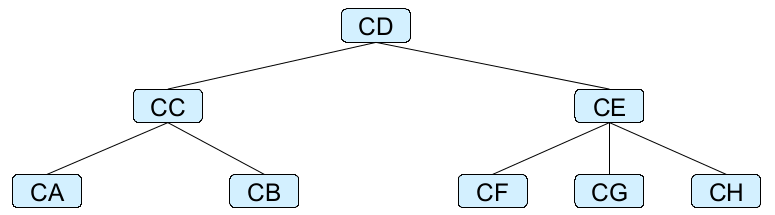

- Sichere Gruppenkommunikation

- Zugriffskontrolle

- Integration von Sicherheitsdiensten in Kommunikationsarchitekturen

- Sicherheitsprotokolle der Datenübertragungsschicht

- Die IPsec-Architektur für das Internet-Protokoll

- Security protocols of the transport layer

- Sicherheitsaspekte der mobilen Kommunikation

- Sicherheit von drahtlosen lokalen Netzen

- Sicherheit von GSM- und UMTS-Netzen

- References

Einleitung

Was ist eine Bedrohung in einem Kommunikationsnetz?

- Abstrakte Definition

- Eine Bedrohung in einem Kommunikationsnetz ist ein mögliches Ereignis oder eine Folge von Aktionen, die zu einer Verletzung eines oder mehrerer Sicherheitsziele führen können.

- Die tatsächliche Realisierung einer Bedrohung wird als Angriff bezeichnet.

- Beispiele

- Ein Hacker bricht in einen Firmencomputer ein

- Offenlegung von E-Mails während der Übertragung

- Jemand ändert Finanzbuchhaltungsdaten

- Ein Hacker, der eine Website vorübergehend außer Betrieb setzt

- Jemand, der Dienstleistungen in Anspruch nimmt oder Waren im Namen anderer bestellt

- Was sind Sicherheitsziele?

- Sicherheitsziele können definiert werden

- in Abhängigkeit von der Anwendungsumgebung oder

- auf eine allgemeinere, technische Weise

Sicherheitsziele in Abhängigkeit von der Anwendungsumgebung

- Bankwesen

- Schutz vor betrügerischen oder versehentlichen Änderungen von Transaktionen

- Identifizierung von Kunden bei Privatkundentransaktionen

- Schutz von PINs vor Offenlegung

- Sicherstellung der Privatsphäre der Kunden

- Elektronischer Handel

- Sicherstellung der Herkunft und Integrität von Transaktionen

- Schutz der Privatsphäre von Unternehmen

- Rechtsverbindliche elektronische Signaturen für Transaktionen bereitstellen

- Regierung

- Schutz vor Offenlegung sensibler Informationen

- Bereitstellung elektronischer Signaturen für Regierungsdokumente

- Öffentliche Telekommunikationsanbieter

- Beschränken Sie den Zugang zu Verwaltungsfunktionen auf autorisiertes Personal

- Schutz vor Dienstunterbrechungen

- Schutz der Privatsphäre der Teilnehmer

- Firmen-/Privatnetzwerke

- Schutz der Privatsphäre von Unternehmen/Personen

- Sicherstellung der Authentizität von Nachrichten

- Alle Netzwerke

- Verhinderung des Eindringens von außen (wer will schon Hacker?)

- Manchmal werden Sicherheitsziele auch als Sicherheitsvorgaben bezeichnet

Sicherheitsziele technisch definiert

- Vertraulichkeit (Confidentiality)

- Übertragene oder gespeicherte Daten sollten nur einem bestimmten Personenkreis zugänglich gemacht werden.

- Die Vertraulichkeit von Entitäten wird auch als Anonymität bezeichnet.

- Integrität der Daten (Data Integrity)

- Es sollte möglich sein, jede Veränderung von Daten zu erkennen.

- Dies setzt voraus, dass der Ersteller bestimmter Daten identifiziert werden kann.

- Rechenschaftspflicht (Accountability)

- Es sollte möglich sein, die für ein Kommunikationsereignis verantwortliche Stelle zu identifizieren.

- Verfügbarkeit (Availability)

- Die Dienste sollten verfügbar sein und korrekt funktionieren.

- Kontrollierter Zugang (Controlled Access)

- Nur autorisierte Stellen sollten auf bestimmte Dienste oder Informationen zugreifen können.

Technisch definierte Bedrohungen

- Maskerade (oder Man-in-the-Middle-Angriff, Masquerade)

- Eine Entität gibt sich als eine andere Entität aus

- Lauschangriff (Eavesdropping)

- Eine Entität liest Informationen, die sie nicht lesen soll

- Verletzung der Berechtigung (Authorization Violation)

- Eine Entität nutzt einen Dienst oder Ressourcen, für die sie nicht vorgesehen ist

- Verlust oder Veränderung von (übertragenen) Informationen (Loss or Modification of (transmitted) Information)

- Daten werden verändert oder zerstört

- Verweigerung von Kommunikationsakten (Denial of Communication Acts, Repudiation)

- Ein Unternehmen leugnet fälschlicherweise seine Teilnahme an einer Kommunikationshandlung

- Fälschung von Informationen (Forgery of Information)

- Ein Unternehmen erstellt neue Informationen im Namen eines anderen Unternehmens

- Sabotage (oder Denial-of-Service-Angriffe)

- Jede Aktion, die darauf abzielt, die Verfügbarkeit und/oder das ordnungsgemäße Funktionieren von Diensten oder Systemen zu beeinträchtigen.

Bedrohungen und technische Sicherheitsziele

Diese Bedrohungen werden oft kombiniert, um einen Angriff durchzuführen!

| Technische Sicherheitsziele | Maskerade | Abhören | Autorisierungsverletzung | Verlust oder Modifikation von (übertragenen) Informationen | Denial of Communication-Aktionen | Fälschung von Informationen | Sabotage (z.B. durch Überlastung) |

|---|---|---|---|---|---|---|---|

| Vertraulichkeit | x | x | x | ||||

| Datenintegrität | x | x | x | x | x | ||

| Rechenschaftspflicht | x | x | x | x | |||

| Verfügbarkeit | x | x | x | x | |||

| Kontrollierter Zugriff | x | x | x |

Analyse der Netzwerksicherheit

- Um geeignete Gegenmaßnahmen gegen Bedrohungen ergreifen zu können, müssen diese für eine gegebene Netzkonfiguration angemessen bewertet werden.

- Daher ist eine detaillierte Netzsicherheitsanalyse erforderlich, die

- das Risikopotenzial der allgemeinen Bedrohungen für die ein Netz nutzenden Einheiten bewertet und

- den Aufwand (Ressourcen, Zeit usw.) abschätzt, der zur Durchführung bekannter Angriffe erforderlich ist.

- Achtung! Es ist im Allgemeinen unmöglich, unbekannte Angriffe zu bewerten!

- Eine detaillierte Sicherheitsanalyse einer bestimmten Netzkonfiguration / spezifischen Protokollarchitektur

- kann auch erforderlich sein, um die Finanzkontrolleure eines Unternehmens davon zu überzeugen, Mittel für Sicherheitsverbesserungen bereitzustellen, und

- kann besser nach den feinkörnigeren Angriffen auf der Nachrichtenebene strukturiert werden.

Angriffe auf die Kommunikation auf der Nachrichtenebene

- Passive Angriffe

- Lauschangriff

- Aktive Angriffe

- Verzögerung von PDUs (Protocol Data Units)

- Wiederholung von PDUs

- Löschung von PDUs

- Modifikation von PDUs

- Einfügung von PDUs

- Die erfolgreiche Durchführung eines der oben genannten Angriffe erfordert

- Es gibt keine erkennbaren Nebeneffekte auf andere Kommunikationen (Verbindungen/verbindungslose Übertragungen)

- Es gibt keine Nebenwirkungen auf andere PDUs der gleichen Verbindung/verbindungslosen Datenübertragung zwischen den gleichen Entitäten

- Eine Sicherheitsanalyse einer Protokollarchitektur muss diese Angriffe entsprechend den Schichten der Architektur analysieren

Schutzmaßnahmen gegen Bedrohungen der Informationssicherheit

- Physische Sicherheit

- Schlösser oder andere physische Zugangskontrollen

- Manipulationssicherung empfindlicher Geräte

- Umweltkontrollen

- Personelle Sicherheit

- Identifizierung von sensiblen Positionen

- Verfahren zur Überprüfung der Mitarbeiter

- Sicherheitsschulung und -bewusstsein

- Administrative Sicherheit

- Kontrolle des Imports von Fremdsoftware

- Verfahren zur Untersuchung von Sicherheitsverstößen

- Überprüfung von Prüfpfaden

- Überprüfung von Kontrollen der Rechenschaftspflicht

- Strahlungssicherheit

- Kontrolle von Funkfrequenzen und anderen elektromagnetischen Abstrahlungen

- Bezeichnet als TEMPEST-Schutz

- Mediensicherheit

- Absicherung der Speicherung von Informationen

- Kontrolle der Kennzeichnung, Vervielfältigung und Vernichtung von sensiblen Informationen

- Sicherstellen, dass Medien mit sensiblen Informationen sicher vernichtet werden

- Scannen von Medien auf Viren

- Lebenszyklus-Kontrollen

- Vertrauenswürdiger Systementwurf, -implementierung, -bewertung und -übernahme

- Programmierstandards und -kontrollen

- Kontrollen der Dokumentation

- Computer-Sicherheit

- Schutz von Informationen während der Speicherung/Verarbeitung in einem Computersystem

- Schutz der Datenverarbeitungsgeräte selbst

- Sicherheit der Kommunikation

- Schutz von Informationen während des Transports von einem System zu einem anderen

- Schutz der Kommunikationsinfrastruktur selbst

Kommunikationssicherheit: Einige Terminologie

- Sicherheitsdienst

- Ein abstrakter Dienst, der eine bestimmte Sicherheitseigenschaft gewährleisten soll.

- Ein Sicherheitsdienst kann sowohl mit Hilfe von kryptografischen Algorithmen und Protokollen als auch mit herkömmlichen Mitteln realisiert werden

- Man kann ein elektronisches Dokument auf einem USB-Stick vertraulich halten, indem man es in einem verschlüsselten Format auf dem Datenträger speichert und den Datenträger in einem Tresor wegschließt.

- In der Regel ist eine Kombination aus kryptografischen und anderen Mitteln am effektivsten

- Kryptographischer Algorithmus

- Eine mathematische Umwandlung von Eingabedaten (z. B. Daten, Schlüssel) in Ausgabedaten

- Kryptografische Algorithmen werden in kryptografischen Protokollen verwendet.

- Kryptografisches Protokoll

- Eine Reihe von Schritten und der Austausch von Nachrichten zwischen mehreren Einheiten, um ein bestimmtes Sicherheitsziel zu erreichen

Sicherheitsdienste - Überblick

- Authentifizierung (Authentication)

- Der grundlegendste Sicherheitsdienst, der sicherstellt, dass eine Entität tatsächlich die Identität besitzt, die sie vorgibt zu haben

- Integrität (Integrity)

- In gewisser Weise der "kleine Bruder" des Authentifizierungsdienstes, da er sicherstellt, dass Daten, die von bestimmten Entitäten erstellt wurden, nicht unentdeckt verändert werden können

- Vertraulichkeit (Confidentiality)

- Der beliebteste Sicherheitsdienst, der die Geheimhaltung der geschützten Daten gewährleistet

- Zugriffskontrolle (Access Control)

- Kontrolliert, dass jede Identität nur auf die Dienste und Informationen zugreift, zu denen sie berechtigt ist

- Nicht-Abstreitbarkeit (Non Repudiation)

- Schützt davor, dass an einem Kommunikationsaustausch beteiligte Entitäten später fälschlicherweise abstreiten können, dass der Austausch stattgefunden hat

Sicherheitsunterstützende Mechanismen

- Allgemeine Mechanismen

- Schlüsselverwaltung: Alle Aspekte des Lebenszyklus von kryptografischen Schlüsseln

- Zufallszahlengenerierung: Generierung von kryptographisch sicheren Zufallszahlen

- Ereigniserkennung / Sicherheitsprüfpfad: Erkennung und Aufzeichnung von Ereignissen, die zur Erkennung von Angriffen oder Bedingungen, die von Angriffen ausgenutzt werden könnten, verwendet werden können

- Erkennung von Eindringlingen: Analyse der aufgezeichneten Sicherheitsdaten, um erfolgreiche Einbrüche oder Angriffe zu erkennen

- Beglaubigung: Registrierung von Daten durch eine vertrauenswürdige dritte Partei, die später bestimmte Eigenschaften (Inhalt, Ersteller, Erstellungszeitpunkt) der Daten bestätigen kann

- Kommunikationsspezifische Mechanismen

- Traffic Padding & Cover Traffic: Erzeugung von gefälschtem Verkehr, um die Analyse des Verkehrsflusses zu verhindern

- Routing-Kontrolle: Beeinflussung des Routings von PDUs in einem Netzwerk

Kryptologie - Definition und Terminologie

- Kryptologie

- Wissenschaft, die sich mit sicherer und meist geheimer Kommunikation beschäftigt

- Der Begriff leitet sich von den griechischen Wörtern kryptós (verborgen) und lógos (Wort) ab.

- Kryptologie umfasst

- Kryptographie ( gráphein = schreiben): die Lehre von den Prinzipien und Techniken, mit denen Informationen in verschlüsseltem Text verborgen und später von legitimen Nutzern mit Hilfe eines geheimen Schlüssels offengelegt werden können

- Kryptoanalyse ( analýein = lýsen, losbinden): die Wissenschaft (und Kunst) der Wiedergewinnung von Informationen aus Chiffren ohne Kenntnis des Schlýssels

- Chiffre (Quelle Encyclopaedia Britannica)

- Methode zur Umwandlung einer Nachricht (Klartext), um ihre Bedeutung zu verschleiern

- Wird auch als Synonym für den verborgenen Chiffretext verwendet.

- Chiffren sind eine Klasse von kryptografischen Algorithmen

- Die Umwandlung erfolgt in der Regel mit der Nachricht und einem (geheimen) Schlüssel als Eingabe

Kryptologie - einige historische Anmerkungen

- 400 v. Chr.: Die Spartaner verwenden ein Chiffriergerät namens Scytale für die Kommunikation zwischen militärischen Befehlshabern.

- Die Scytale bestand aus einem spitz zulaufenden Stab, um den spiralförmig ein Streifen Pergament oder Leder gewickelt war, auf den die Nachricht geschrieben wurde

- Beim Aufwickeln wurden die Buchstaben der Reihe nach durcheinander gewürfelt und bildeten die Chiffre.

- Wurde der Streifen um einen anderen Stab mit den gleichen Proportionen wie das Original gewickelt, kam der Klartext wieder zum Vorschein

- Im 4. Jahrhundert v. Chr:

- Aeneas Tacticus (Grieche) schreibt "Über die Verteidigung von Festungen", wobei ein Kapitel der Kryptographie gewidmet ist

- Polybius (Grieche) erfindet eine Methode zur Kodierung von Buchstaben in Symbolpaaren mit Hilfe eines Geräts namens Polybius-Schachbrett, das eine bi-literale Substitution ermöglicht und viele Elemente späterer Kryptosysteme vorwegnimmt

- Die Römer verwendeten eine monoalphabetische Substitution mit einfacher zyklischer Verschiebung des Alphabets:

- Julius Caesar verwendete eine Verschiebung von drei Buchstaben (A ergibt D, ..., Z ergibt C)

- Augustus Caesar verwendete eine einzige Verschiebung (A ergibt B, ...)

- Die Araber waren die ersten, die die Prinzipien der Kryptographie verstanden und die Anfänge der Kryptoanalyse entdeckten:

- Entwurf und Verwendung von Substitutions- und Transpositions-Chiffren

- Entdeckung der Verwendung von Buchstabenhäufigkeitsverteilungen und wahrscheinlichen Klartexten in der Kryptoanalyse

- Bis 1412 n. Chr. enthält Al-Kalka-Shandi in seiner Enzyklopädie Subh al-a'sha eine elementare und respektable Behandlung mehrerer kryptographischer Systeme und ihrer Kryptoanalyse

- Europäische Kryptographie:

- Die Entwicklung begann im Kirchenstaat und in den italienischen Stadtstaaten im Mittelalter

- Die ersten Chiffren verwendeten nur Vokalsubstitutionen

- 1397: Gabriele de Lavinde von Parma verfasst das erste europäische Handbuch zur Kryptographie, das eine Zusammenstellung von Chiffren sowie eine Reihe von Schlüsseln für 24 Korrespondenten enthält und Symbole für Buchstaben, Zahlen und mehrere zweistellige Codeäquivalente für Wörter und Namen umfasst

- Code-Vokabulare, Nomenklatoren genannt, wurden für mehrere Jahrhunderte zur Hauptstütze der diplomatischen Kommunikation der meisten europäischen Regierungen

- 1470: Leon Battista Alberti veröffentlicht Trattati In Cifra, in denen er die erste Chiffrierscheibe beschreibt und bereits vorschreibt, die Scheibe regelmäßig neu einzustellen, wobei er den Begriff der Polyalphabetizität entwickelt

- 1563: Giambattista della Porta liefert eine abgewandelte Form einer quadratischen Tabelle und das früheste Beispiel einer digraphischen Chiffre (2-Buchstaben-Substitution)

- 1586: Blaise de Vigenère veröffentlicht Traicté des chiffres, das die ihm zugeschriebene quadratische Tabelle enthält

- Bis 1860 wurden große Codes für die diplomatische Kommunikation verwendet, und Chiffren wurden nur in der militärischen Kommunikation eingesetzt (außer auf hoher Kommandoebene), da es schwierig war, Codebücher im Feld zu schützen.

- Entwicklungen während der Weltkriege 1 und 2:

- Während des 1. Weltkriegs: Chiffriersysteme wurden hauptsächlich für die taktische Kommunikation verwendet und die Kommunikation auf hoher Ebene wurde durch Codes geschützt.

- 1920: Die Kommunikationsbedürfnisse der Telekommunikation und die Weiterentwicklung der elektromechanischen Technik führen zu einer wahren Revolution bei den Verschlüsselungsgeräten - der Entwicklung von Rotor-Chiffriermaschinen:

- Das Rotorprinzip wird unabhängig voneinander von E. E. Hebern (USA), H. A. Koch (Niederlande) und A. Scherbius (Deutschland) entdeckt

- Rotor-Chiffriermaschinen kaskadieren eine Sammlung von Chiffrierscheiben, um eine polyalphabetische Substitution von hoher Komplexität zu realisieren

- Die Kryptoanalyse der taktischen Kommunikation spielt während des Zweiten Weltkriegs eine sehr wichtige Rolle. Die größten Erfolge sind die britische und polnische Lösung der deutschen Enigma- und der beiden Fernschreiber-Chiffren sowie die amerikanische Kryptoanalyse der japanischen Chiffren.

- Entwicklungen nach dem 2. Weltkrieg:

- Die moderne Elektronik ermöglicht noch komplexere Chiffren, die zunächst den Rotorprinzipien folgen (und deren Schwächen einbeziehen)

- Die meisten Informationen über elektronische Chiffriermaschinen, die von verschiedenen nationalen Kryptodiensten verwendet wurden, sind nicht öffentlich zugänglich.

- Ende der 1960er Jahre war die kommerziell verfügbare Kryptographie kaum bekannt, und starke Kryptographie war den nationalen Behörden vorbehalten

- 1973-1977: Entwicklung des Data Encryption Standard (DES)

- 1976-1978: Entdeckung der Public-Key-Kryptografie

- 1976: W. Diffie und M. Hellman veröffentlichen "New Directions in Cryptography" (Neue Wege in der Kryptographie), in dem sie die Konzepte der Public-Key-Kryptographie einführen und ein Verfahren zum Austausch von Schlüsseln über unsichere Kanäle beschreiben.

- R. Merkle entdeckt unabhängig das Prinzip des öffentlichen Schlüssels, seine ersten Veröffentlichungen erscheinen jedoch erst 1978, da der Veröffentlichungsprozess langsam ist

- 1978: R. L. Rivest, A. Shamir und A. M. Adleman veröffentlichen "A Method for Obtaining Digital Signatures and Public Key Cryptosystems", das den ersten funktionierenden und sicheren Public-Key-Algorithmus RSA enthält

Grundlagen der Kryptographie

- Überblick über kryptografische Algorithmen

- Angriffe auf die Kryptographie

- Eigenschaften von Verschlüsselungsalgorithmen

- Klassifizierung von Verschlüsselungsalgorithmen

Kryptographische Algorithmen: Überblick

- In diesem Kurs stehen zwei Hauptanwendungen kryptographischer Algorithmen im Mittelpunkt des Interesses

- Verschlüsselung von Daten: Umwandlung von Klartextdaten in Chiffretext, um deren Bedeutung zu verbergen

- Signierung von Daten: Berechnung eines Prüfwerts oder einer digitalen Signatur für einen gegebenen Klartext oder Geheimtext, der von einigen oder allen Stellen, die auf die signierten Daten zugreifen können, überprüft werden kann

- Einige kryptografische Algorithmen können für beide Zwecke verwendet werden, andere sind nur für einen der beiden Zwecke sicher und/oder effizient.

- Hauptkategorien von kryptografischen Algorithmen

- Symmetrische Kryptografie, die 1 Schlüssel für die Ver-/Entschlüsselung oder die Signierung/Prüfung verwendet

- Asymmetrische Kryptografie mit 2 verschiedenen Schlüsseln für die Ver-/Entschlüsselung oder die Unterzeichnung/Prüfung

- Kryptografische Hash-Funktionen mit 0 Schlüsseln (der "Schlüssel" ist keine separate Eingabe, sondern wird an die Daten "angehängt" oder mit ihnen "vermischt").

Angriff auf die Kryptographie

Kryptoanalyse

- Kryptoanalyse ist der Versuch, den Klartext und/oder den Schlüssel herauszufinden.

- Arten der Kryptoanalyse

- Nur Chiffretext: bestimmte Muster des Klartextes können im Chiffretext erhalten bleiben (Häufigkeit von Buchstaben, Digraphen usw.)

- Bekannte Chiffretext-Klartext-Paare

- Gewählter Klartext oder gewählter Chiffretext

- Differentielle Kryptoanalyse und lineare Kryptoanalyse

- Neuere Entwicklung: verwandte Schlüsselanalyse

- Kryptoanalyse der Public-Key-Kryptographie

- Die Tatsache, dass ein Schlüssel öffentlich zugänglich ist, kann ausgenutzt werden

- Die Kryptoanalyse öffentlicher Schlüssel zielt eher darauf ab, das Kryptosystem selbst zu knacken und ist näher an der reinen mathematischen Forschung als an der klassischen Kryptoanalyse.

- Wichtige Richtungen

- Berechnung von diskreten Logarithmen

- Faktorisierung von großen ganzen Zahlen

Brute-Force-Angriff

- Der Brute-Force-Angriff probiert alle möglichen Schlüssel aus, bis er einen verständlichen Klartext findet

- Jeder kryptographische Algorithmus kann theoretisch mit Brute Force angegriffen werden

- Im Durchschnitt muss die Hälfte aller möglichen Schlüssel ausprobiert werden

Durchschnittlich benötigte Zeit für erschöpfende Schlüsselsuche

| Schlüsselgröße [bit] | Anzahl der Schlüssel | Benötigte Zeit bei 1 $Verschlüsselung/\mu$s | Zeitbedarf bei 10^6 Verschlüsselung /$\mu$s |

|---|---|---|---|

| 56 | 2^{56} = 7,2\times 10^{16} |

2^{55}\mu s = 1142 Jahre |

10,01 Stunden |

| 128 | 2^{128} = 3,4 x 10^{38} |

2^{127}\mu s = 5,4 x 10^{24} Jahre |

5,4 x 10^{18} Jahre |

| 256 | $2^{256} = 1.2 x 10^{77} | 2^{255}\mu s = 3,7 x 10^{63} Jahre |

3,7 x 10^{57} Jahre |

Wie groß ist groß?

Referenzzahlen zum Vergleich relativer Größenordnungen

| Referenz | Größe |

|---|---|

| Sekunden in einem Jahr | ca. 3 x 10^7 |

| Sekunden seit der Entstehung des Sonnensystems | ca. 2 x 10^{17} |

| Taktzyklen pro Jahr (50 MHz Computer) | ca. 1,6 x 10^{15} |

| Binäre Zeichenketten der Länge 64 | 2^{64} ca. 1,8 x 10^{19} |

| Binäre Zeichenfolgen der Länge 128 | 2^{128} ca. 3,4 x 10^{38} |

| Binäre Zeichenfolgen der Länge 256 | 2^{256} ca. 1,2 x 10^{77} |

| Anzahl der 75-stelligen Primzahlen | 5,2 x 10^{72} |

| Elektronen im Universum | 8,37 x 10^{77} |

Wichtige Eigenschaften von Verschlüsselungsalgorithmen

Nehmen wir an, ein Absender verschlüsselt Klartextnachrichten P_1, P_2, ... zu Chiffretextnachrichten C_1, C_2, ...

Dann sind die folgenden Eigenschaften des Verschlüsselungsalgorithmus von besonderem Interesse

- Die Fehlerfortpflanzung charakterisiert die Auswirkungen von Bit-Fehlern bei der Übertragung von Chiffretext zu rekonstruiertem Klartext

P_1', P_2', ...- Je nach Verschlüsselungsalgorithmus können pro fehlerhaftem Chiffretext-Bit ein oder mehrere fehlerhafte Bits im rekonstruierten Klartext vorhanden sein

- Die Synchronisierung charakterisiert die Auswirkungen verlorener Chiffretext-Dateneinheiten auf den rekonstruierten Klartext

- Einige Verschlüsselungsalgorithmen können sich nicht von verlorenem Chiffretext erholen und benötigen daher eine explizite Neusynchronisierung im Falle verlorener Nachrichten

- Andere Algorithmen führen eine automatische Neusynchronisierung nach 0 bis n (n je nach Algorithmus) Chiffretextbits durch.

Klassifizierung von Verschlüsselungsalgorithmen: Drei Dimensionen

- Die Art der Operationen, die zur Umwandlung von Klartext in Chiffretext verwendet werden

- Substitution, die jedes Element des Klartextes (Bit, Buchstabe, Gruppe von Bits oder Buchstaben) in ein anderes Element umwandelt

- Transposition, die die Elemente des Klartextes neu anordnet

- Die Anzahl der verwendeten Schlüssel

- Symmetrische Chiffren, die denselben Schlüssel für die Ver- und Entschlüsselung verwenden

- Asymmetrische Chiffren, bei denen unterschiedliche Schlüssel für die Ver- und Entschlüsselung verwendet werden

- Die Art und Weise, in der der Klartext verarbeitet wird

- Stromchiffren arbeiten mit Bitströmen und verschlüsseln ein Bit nach dem anderen

- Viele Stromchiffren basieren auf der Idee der linearen rückgekoppelten Schieberegister, und bei vielen Algorithmen dieser Klasse wurden Schwachstellen entdeckt, da es eine tiefgreifende mathematische Theorie zu diesem Thema gibt.

- Die meisten Stromchiffren verbreiten keine Fehler, sind aber anfällig für den Verlust der Synchronisation.

- Blockchiffren arbeiten mit Blöcken der Breite b, wobei b vom jeweiligen Algorithmus abhängt.

- Stromchiffren arbeiten mit Bitströmen und verschlüsseln ein Bit nach dem anderen

Kryptographische Algorithmen - Überblick

Kryptografische Algorithmen

- Überblick

- Eigenschaften

- Kryptoanalyse

- Symmetrische Ver-/Entschlüsselung

- Funktionsweisen

- DES

- AES

- RC4

- KASUMI

- Asymmetrische Ver-/Entschlüsselung

- Hintergrund

- RSA

- Diffie-Hellman

- ElGamal

- ECC

- Kryptographische Hash-Funktionen

- MDCs/MACs

- MD

- SHA-1/2/

- CBC-MAC

- GCM-MAC

Symmetrische Kryptographie

- Modi der Verschlüsselung

- Datenverschlüsselungsstandard (DES)

- Erweiterter Verschlüsselungsstandard (AES)

- Die Blockchiffre RC

- KASUMI

Symmetrische Verschlüsselung

- Allgemeine Beschreibung

- Derselbe Schlüssel KA,B wird für die Verschlüsselung und Entschlüsselung von Nachrichten verwendet

- Schreibweise

- Wenn P die Klartextnachricht bezeichnet, bezeichnet

E(K_{A,B}, P)den Chiffretext und es giltD(K_{A,B}, E(K_{A,B}, P)) = P - Alternativ schreibt man manchmal

\{P\}_{K_{A,B}}oderE_{K_{A,B}}(P)fürE(K_{A,B}, P)

- Wenn P die Klartextnachricht bezeichnet, bezeichnet

- Beispiele: DES, 3DES, AES, ...

Symmetrische Blockchiffren - Verschlüsselungsarten

Allgemeine Bemerkungen & Notation

- Ein Klartext P wird in Blöcke

P_1, P_2, ...der Länge b bzw. j zerlegt, wobei b die Blockgröße des Verschlüsselungsalgorithmus bezeichnet und j < b - Der Chiffretext C ist die Kombination von

C_1, C_2, ..., wobeic_idas Ergebnis der Verschlüsselung des i-ten Blocks der Klartextnachricht bezeichnet - Die Stellen, die eine Nachricht verschlüsseln und entschlüsseln, haben sich auf einen Schlüssel K geeinigt.

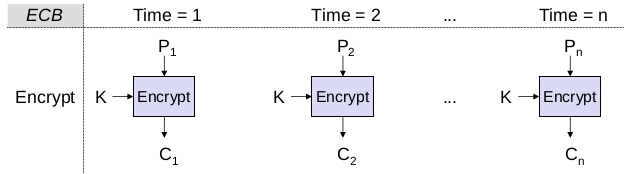

Elektronischer Codebuch-Modus (Electronic Code Book Mode: ECB)

- Jeder Block Pi der Länge b wird unabhängig verschlüsselt:

C_i = E(K, p_i) - Ein Bitfehler in einem Chiffretextblock

C_iführt zu einem völlig falsch wiederhergestellten KlartextblockP_i' - Der Verlust der Synchronisation hat keine Auswirkungen, wenn ganzzahlige Vielfache der Blockgröße b verloren gehen. Geht eine andere Anzahl von Bits verloren, ist eine explizite Neusynchronisation erforderlich.

- Nachteil: identische Klartextblöcke werden zu identischem Chiffretext verschlüsselt!

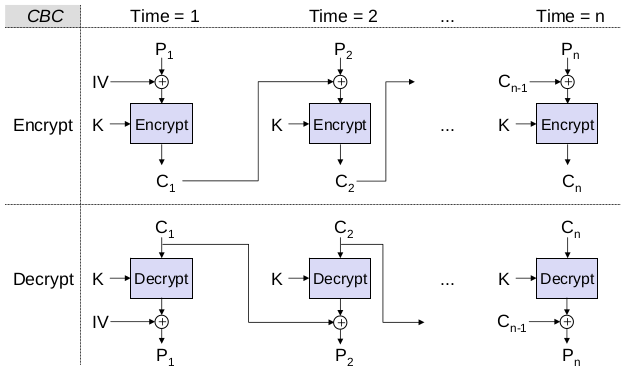

Cipher Block Chaining Modus (Cipher Block Chaining Mode: CBC)

- Vor der Verschlüsselung eines Klartextblocks pi wird dieser mit dem vorangegangenen Chiffretextblock

C_{i-1}XOR-verknüpft ()C_i = E(K, C_{i-1} \oplus p_i)P_{i'} = C_{i-1} \oplus D(K, C_i)- Um

C_1zu berechnen, einigen sich beide Parteien auf einen Anfangswert (IV) fürC_0

- Eigenschaften

- Fehlerfortpflanzung: Ein verfälschter Chiffretextblock führt zu zwei verfälschten Klartextblöcken, da

P_i'mitC_{i-1}undC_iberechnet wird - Synchronisation: Wenn die Anzahl der verlorenen Bits ein ganzzahliges Vielfaches von b ist, wird ein zusätzlicher Block

P_{i+1}verzerrt, bevor die Synchronisation wiederhergestellt wird. Wenn eine andere Anzahl von Bits verloren geht, ist eine explizite Neusynchronisation erforderlich. - Vorteil: identische Klartextblöcke werden zu nicht-identischem Chiffretext verschlüsselt.

- Fehlerfortpflanzung: Ein verfälschter Chiffretextblock führt zu zwei verfälschten Klartextblöcken, da

Chiffretext-Feedback-Modus (Ciphertext Feedback Mode: CFB)

- Ein Blockverschlüsselungsalgorithmus, der mit Blöcken der Größe b arbeitet, kann in einen Algorithmus umgewandelt werden, der mit Blöcken der Größe

j (j<b)arbeitet.S(j, x)bezeichnen diejhöherwertigen Bits vonxP_i,C_iden $i$-ten Block von Klartext und Geheimtext der Längejbezeichnen- IV ist ein Anfangswert, auf den sich beide Parteien geeinigt haben

R_1 = IVR_n = (R_{n-1}*2^j\ mod\ 2^b)\oplus C_{n-1}C_n = S(j,E_K(R_n))\oplus P_nS(j,E_K(R_n))\oplus C_n = S(j,E_K(R_n))\oplus S(j,E_K(R_n))\oplus P_nS(j,E_K(R_n))\oplus C_n = P_n

- Ein gängiger Wert für j ist 8 für die Verschlüsselung von einem Zeichen pro Schritt

- Eigenschaften von CFB

- Fehlerfortpflanzung: Da die Chiffretextblöcke schrittweise durch das Register geschoben werden, verfälscht ein fehlerhafter Block

C_iden wiederhergestellten KlartextblockP_i'sowie die folgenden $\lceil b / j\rceil$-Blöcke - Synchronisation: Wenn die Anzahl der verlorenen Bits ein ganzzahliges Vielfaches von j ist, werden

\lceil b / j\rceilzusätzliche Blöcke verfälscht, bevor die Synchronisation wiederhergestellt ist. Wenn eine beliebige andere Anzahl von Bits verloren geht, ist eine explizite Neusynchronisierung erforderlich. - Nachteil: Die Verschlüsselungsfunktion E muss häufiger berechnet werden, da eine Verschlüsselung von b Bit durchgeführt werden muss, um j Bit des Klartextes zu verbergen. Beispiel: Bei Verwendung von DES mit Verschlüsselung von jeweils einem Zeichen

\Rightarrowmuss die Verschlüsselung 8-mal häufiger durchgeführt werden

- Fehlerfortpflanzung: Da die Chiffretextblöcke schrittweise durch das Register geschoben werden, verfälscht ein fehlerhafter Block

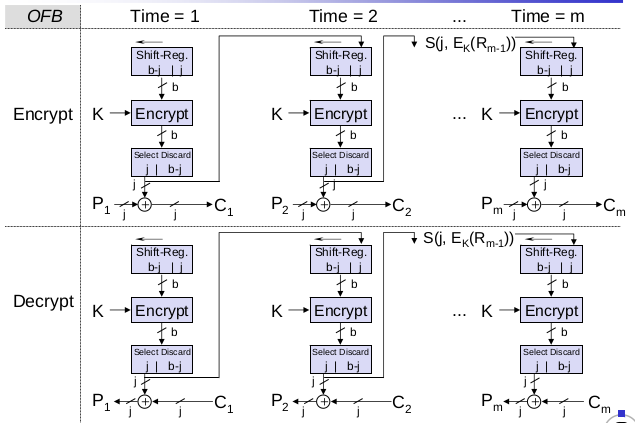

Output-Feedback-Modus (OFB)

- Der Blockverschlüsselungsalgorithmus wird zur Erzeugung einer Pseudozufallsfolge

R_iverwendet, die nur vonKundIVabhängt.S(j, x)bezeichnen diejhöherwertigen Bits vonxP_i,C_ibezeichnen den $i$-ten Block von Klartext und Chiffretext der LängejIVsei ein Anfangswert, auf den sich beide Parteien geeinigt habenR_1 = IVR_n = (R_{n-1}* 2^j\ mod\ 2^b )\oplus S(j,E_K(R_{n-1}))// j-bit Linksverschiebung + verschlüsselter alter WertC_n = S(j,E_K(R_n))\oplus P_nS(j,E_K(R_n))\oplus C_n = S(j,E_K(R_n))\oplus S(j,E_K(R_n))\oplus P_nS(j,E_K(R_n))\oplus C_n = P_n

- Der Klartext wird mit der Pseudo-Zufallssequenz XOR-verknüpft, um den Chiffretext zu erhalten und umgekehrt

- Eigenschaften von OFB

- Fehlerfortpflanzung: Einzelbitfehler führen nur zu Einzelbitfehlern

\rightarrowkeine Fehlermultiplikation - Synchronisierung: Wenn einige Bits verloren gehen, ist eine explizite Re-Synchronisation erforderlich.

- Vorteil: Die Pseudo-Zufallsfolge kann vorberechnet werden, um die Auswirkungen der Verschlüsselung auf die Ende-zu-Ende-Verzögerung gering zu halten

- Nachteile

- Wie bei CFB muss die Verschlüsselungsfunktion E häufiger berechnet werden, da eine Verschlüsselung von b Bit durchgeführt werden muss, um j Bit des Klartextes zu verbergen

- Es ist für einen Angreifer möglich, bestimmte Bits des Klartextes zu manipulieren

- Fehlerfortpflanzung: Einzelbitfehler führen nur zu Einzelbitfehlern

Algorithmus-Übersicht

- Datenverschlüsselungsstandard (DES)

- Alter amerikanischer Standard aus den 70er Jahren

- Unsicher wegen der Schlüssel- und Blocklänge

- Grundlegender Aufbau

- Dreifache Verschlüsselung mit einer Blockchiffre, z.B. Triple-DES

- Erweiterter Verschlüsselungsstandard (AES)

- Offener Standardisierungsprozess mit internationaler Beteiligung

- Im Oktober 2000 wurde ein Algorithmus namens Rijndael für AES vorgeschlagen

- Ankündigung des AES-Standards im November 2001

- Siehe auch http://www.nist.gov/aes/

- Andere populäre Algorithmen

- RC

- KASUMI

Der Datenverschlüsselungsstandard (DES)

Geschichte

- 1973 veröffentlichte das National Bureau of Standards (NBS, heute National Institute of Standards and Technology, NIST) eine Aufforderung zur Einreichung von Vorschlägen für einen nationalen Verschlüsselungsstandard und forderte von dem Algorithmus, dass er

- ein hohes Maß an Sicherheit bieten,

- vollständig spezifiziert und leicht zu verstehen sein,

- Sicherheit nur durch seinen Schlüssel und nicht durch seine eigene Geheimhaltung bieten,

- für alle Benutzer verfügbar sein,

- für den Einsatz in verschiedenen Anwendungen anpassbar sein,

- wirtschaftlich in elektronischen Geräten implementierbar sein,

- effizient in der Anwendung sein,

- validiert werden können und

- exportierbar sein.

- Keine der Einreichungen auf diese erste Aufforderung erfüllte diese Kriterien auch nur annähernd.

- Auf eine zweite Aufforderung hin reichte IBM seinen Algorithmus LUCIFER ein, eine symmetrische Blockchiffre, die mit Blöcken der Länge 128 Bit unter Verwendung von Schlüsseln der Länge 128 Bit arbeitet; dies war der einzige vielversprechende Kandidat.

- Die NBS bat die National Security Agency (NSA) um Hilfe bei der Bewertung der Sicherheit des Algorithmus

- Die NSA reduzierte die Blockgröße auf 64 Bit, die Größe des Schlüssels auf 56 Bit und änderte Details in den Substitutionsfeldern des Algorithmus.

- Viele der Gründe der NSA für diese Änderungen wurden erst in den frühen 1990er Jahren deutlich, lösten aber in den späten 1970er Jahren große Besorgnis aus.

- Trotz aller Kritik wurde der Algorithmus 1977 als ,,Data Encryption Standard'' in die Reihe der Federal Information Processing Standards (FIPS PUB 46) aufgenommen und für die Verwendung in der gesamten nicht klassifizierten Regierungskommunikation zugelassen.

- DES hat sich in den folgenden Jahren weithin durchgesetzt

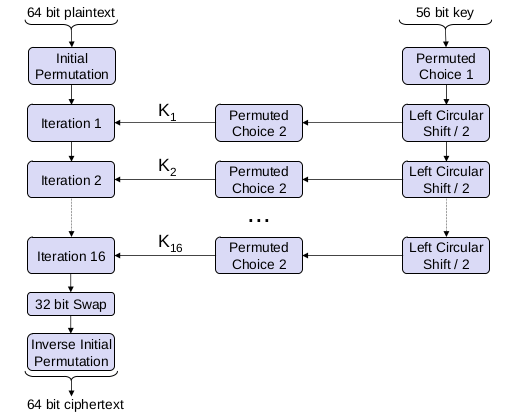

DES - Einzelne Iteration

- Die rechten 32 Bit der zu verschlüsselnden Daten werden mit Hilfe einer Expansions-/Permutationstabelle auf 48 Bit erweitert.

- Sowohl die linken als auch die rechten 28 Bit des Schlüssels (auch Subkeys genannt) werden zirkulär nach links verschoben und der resultierende Wert wird mit Hilfe einer Permutations-/Kontraktionstabelle auf 48 Bit verkürzt.

- Die beiden oben genannten Werte werden XOR-verknüpft und in eine Auswahl- und Ersetzungsbox eingegeben

- Intern wird diese Operation durch 8 so genannte s-Boxen realisiert, von denen jede einen Sechs-Bit-Wert auf einen Vier-Bit-Wert gemäß einer boxspezifischen Tabelle abbildet, was insgesamt zu einem 32-Bit-Ausgang führt

- Das Design dieser s-boxes wurde von der NSA verstärkt, was in den 1970er Jahren zu intensiven Diskussionen führte und in den 1990er Jahren nach der Entdeckung der differentiellen Kryptoanalyse verstanden wurde

- Der Ausgang des obigen Schritts wird erneut permutiert und mit den linken 32 Bit der Daten XOR-verknüpft, was zu den neuen rechten 32 Bit der Daten führt

- Die neuen linken 32 Bit der Daten sind der rechte Wert der vorherigen Iteration

DES - Entschlüsselung

- Unter Verwendung der Abkürzung f(R, K) kann der Verschlüsselungsprozess wie folgt geschrieben werden

L_i = R_{i-1}R_i = L_{i-1}\oplus f(R_{i-1}, K_i)- Dieses Konzept (Aufteilung der Daten in zwei Hälften und Organisation der Verschlüsselung gemäß den obigen Gleichungen) wird in vielen Blockchiffren verwendet und wird als Feistel-Netzwerk bezeichnet (nach seinem Erfinder H. Feistel)

- Der DES-Entschlüsselungsprozess ist im Wesentlichen derselbe wie die Verschlüsselung. Er verwendet den Chiffretext als Eingabe für den Verschlüsselungsalgorithmus, wendet aber die Unterschlüssel in umgekehrter Reihenfolge an

- Die Ausgangswerte sind also

L_0' || R_0' =InitialPermutation (Chiffretext)- chiffretext = InverseInitialPermutation (

R_{16} || L_{16}) L_0' || R_0' =InitialPermutation (InverseInitialPermutation (R_{16}||L_{16}))=R_{16}||L_{16}

- Nach einem Schritt der Entschlüsselung

L_1' = R_0' = L_{16} = R_{15}R_1' = L_0' \oplus f(R_0', K_{16})=R_{16}\oplus f(R_{15},K_{16})=[L_{15}\oplus f(R_{15},K_{16})]\oplus f(R_{15},K_{16}) =L_{15}

- Diese Beziehung gilt für den gesamten Prozess als

R_{i-1} = L_iL_{i-1} = R_i\oplus f(R_{i-1}, K_i) = R_i\oplus f(L_i, K_i)

- Der Ausgang der letzten Runde ist schließlich

L_{16}' || R_{16}' = R_0 || L_0

- Nach der letzten Runde führt DES einen 32-Bit-Tausch und die inverse Anfangspermutation durch

- InverseInitialPermutation(

L_0||R_0) = InverseInitialPermutation(InitialPermutation(Klartext)) = Klartext

- InverseInitialPermutation(

DES - Sicherheit

- Schwächen der Schlüssel

- Schwache Schlüssel: Vier Schlüssel sind schwach, da sie Unterschlüssel erzeugen, die entweder alle 0 oder alle 1 enthalten.

- Halbschwache Schlüssel: Es gibt sechs Schlüsselpaare, die Klartext zu identischem Chiffriertext verschlüsseln, da sie nur zwei verschiedene Unterschlüssel erzeugen

- Möglicherweise schwache Schlüssel: Es gibt 48 Schlüssel, die nur vier verschiedene Unterschlüssel erzeugen

- Insgesamt werden 64 Schlüssel von

72057594037927936als schwach angesehen

- Algebraische Struktur

- Wäre DES geschlossen, dann gäbe es für jedes

K_1,K_2einK_3, so dass:E(K_2,E(K_1,M))=E(K_3,M), also wäre die doppelte Verschlüsselung nutzlos - Wäre DES rein, dann gäbe es für jedes

K_1,K_2,K_3einK_4, so dassE(K_3,E(K_2,E(K_1,M)))=E(K_4,M), also wäre die dreifache Verschlüsselung nutzlos - DES ist weder geschlossen noch rein, daher kann ein Mehrfachverschlüsselungsschema verwendet werden, um die Schlüssellänge zu erhöhen

- Wäre DES geschlossen, dann gäbe es für jedes

- Differentielle Kryptoanalyse

- Im Jahr 1990 veröffentlichten E. Biham und A. Shamir diese Analysemethode

- Sie sucht gezielt nach Unterschieden in Chiffretexten, deren Klartexte bestimmte Unterschiede aufweisen, und versucht, daraus den richtigen Schlüssel zu erraten

- Der grundlegende Ansatz benötigt einen ausgewählten Klartext zusammen mit seinem Chiffretext

- DES mit 16 Runden ist gegen diesen Angriff immun, da der Angriff

2^{47}gewählte Klartexte oder (bei "Umwandlung" in einen Angriff mit bekannten Klartexten)2^55bekannte Klartexte benötigt. - Die Entwickler von DES erklärten in den 1990er Jahren, dass sie in den 1970er Jahren über diese Art von Angriffen Bescheid wussten und dass die s-Boxen entsprechend entworfen wurden

- Schlüssellänge

- Da ein 56-Bit-Schlüssel in

10,01Stunden durchsucht werden kann, wenn man10^6Verschlüsselungen /\mu sdurchführen kann (was heute möglich ist), kann DES nicht mehr als ausreichend sicher angesehen werden.

- Da ein 56-Bit-Schlüssel in

Erweiterung der Schlüssellänge von DES durch Mehrfachverschlüsselung

- Doppelter DES: Da DES nicht geschlossen ist, führt die doppelte Verschlüsselung zu einer Chiffre, die 112-Bit-Schlüssel verwendet

- Leider kann sie mit einem Aufwand von

2^{56}angegriffen werden. - Da

C=E(K_2,E(K_1,P))haben wirX:=E(K_1,P)=D(K_2,C) - Wenn ein Angreifer ein bekanntes Klartext/Chiffretext-Paar erhalten kann, kann er zwei Tabellen erstellen (meet-in-the-middle-attack)

- Tabelle 1 enthält die Werte von

X, wennPmit allen möglichen Werten vonKverschlüsselt ist - Tabelle 2 enthält die Werte von

X, wennCmit allen möglichen Werten vonKentschlüsselt wird - Sortiere die beiden Tabellen und konstruiere Schlüssel

K_{T1}||K_{T2}für alle Kombinationen von Einträgen, die den gleichen Wert ergeben.

- Tabelle 1 enthält die Werte von

- Leider kann sie mit einem Aufwand von

- Da es für jeden beliebigen Klartext

2^{64}mögliche Chiffretext-Werte gibt, die mit Double-DES erzeugt werden könnten, gibt es beim ersten bekannten Klartext/Chiffretext-Paar durchschnittlich2^{112}/2^{64}=2^{48}Fehlalarme. - Jedes weitere Klartext/Chiffretext-Paar verringert die Chance, einen falschen Schlüssel zu erhalten, um den Faktor

1/2^{64}, so dass bei zwei bekannten Blöcken die Chance2^{-16}beträgt. - Der Aufwand, der erforderlich ist, um Double DES zu knacken, liegt also in der Größenordnung von

2^{56}, was nur geringfügig besser ist als der Aufwand von2^{55}, der erforderlich ist, um Single DES mit einem Angriff mit bekanntem Klartext zu knacken, und weit entfernt von den2^{111}, die wir von einer Chiffre mit einer Schlüssellänge von 112 Bit erwarten würden! - Diese Art von Angriff kann durch die Verwendung eines dreifachen Verschlüsselungsschemas umgangen werden, wie es 1979 von W. Tuchman vorgeschlagen wurde

C=E(K_3,D(K_2,E(K_1,P)))- Die Verwendung der Entschlüsselungsfunktion D in der Mitte ermöglicht die Verwendung von Dreifachverschlüsselungsgeräten mit Gegenstellen, die nur Einfachverschlüsselungsgeräte besitzen, indem

K_1=K_2=K_3gesetzt wird. - Dreifachverschlüsselung kann mit zwei (Einstellung

K_1=K_3) oder drei verschiedenen Schlüsseln verwendet werden - Bislang sind keine praktischen Angriffe gegen dieses Verfahren bekannt

- Nachteil: die Leistung beträgt nur

1/3der einfachen Verschlüsselung, so dass es besser sein könnte, gleich eine andere Chiffre zu verwenden, die eine größere Schlüssellänge bietet

Der fortgeschrittene Verschlüsselungsstandard AES

-

Jan. 1997: Das National Institute of Standards and Technology (NIST) der USA kündigt die Entwicklung des AES an.

- Das übergeordnete Ziel ist die Entwicklung eines Federal Information Processing Standard (FIPS), der einen Verschlüsselungsalgorithmus spezifiziert, der in der Lage ist, sensible Regierungsinformationen bis weit ins nächste Jahrhundert hinein zu schützen.

-

Sep. 1997: Offizieller Aufruf zur Einreichung von Algorithmen, offen für jeden auf der Welt

- AES würde einen nicht klassifizierten, öffentlich zugänglichen Verschlüsselungsalgorithmus bzw. -algorithmen spezifizieren, der weltweit lizenzgebührenfrei erhältlich ist.

-

Aug. 1998: Erste AES-Kandidatenkonferenz

- NIST gibt die Auswahl von 15 Kandidatenalgorithmen bekannt

- Aufforderung zu öffentlichen Kommentaren

-

April 1999:

- Anhand der eingegangenen Analysen und Kommentare wählt das NIST fünf Algorithmen als Kandidaten für die Endauswahl aus: MARS, RC6, Rijndael, Serpent und Twofish

-

Oktober 2000: Rijndael wird als Vorschlag des NIST für AES bekannt gegeben

-

- November 2001: offizielle Ankündigung des AES-Standards

-

-

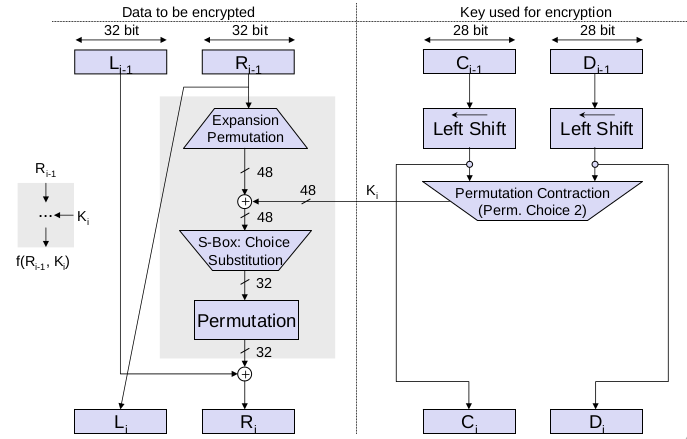

Rundenbasierte symmetrische Chiffre

-

Keine Feistel-Struktur (unterschiedliche Verschlüsselungs- und Entschlüsselungsfunktionen)

-

Schlüssel- und Blocklängen

- Schlüssellänge: 128, 192, oder 256 Bit

- Blocklänge: 128, 192 oder 256 Bit (nur 128-Bit-Version standardisiert)

- Anzahl der Runden: 10, 12, 14

Standardisierte AES-Konfigurationen

| Schlüsselgröße [bit] | Blocklänge [bit] | # Runden |

|---|---|---|

| 128 | 128 | 10 |

| 192 | 128 | 12 |

| 256 | 128 | 14 |

- Der Algorithmus arbeitet mit

state[4, 4]: ein Byte-Array mit 4 Zeilen und 4 Spalten (für 128-Bit-Blockgröße)key[4, 4]: ein Array mit 4 Zeilen und 4 Spalten (für 128-Bit-Schlüsselgröße)

- Verschlüsselung: (für eine Block- und Schlüsselgröße von 128 Bit) in den Runden

1-9werden vier verschiedene Operationen verwendet- ByteSub: eine nicht-lineare Byte-Substitution durch eine feste Tabelle (im Grunde eine s-Box)

- ShiftRow: die Zeilen des Zustands werden zyklisch um verschiedene Offsets verschoben

- MixColumn: die Spalten von

state[]werden als Polynome überGF(2^8)betrachtet und modulox^4+1mit einer festen Matrix multipliziert:\begin{pmatrix} 02&03&01&01\\01&02&03&01\\\ 01&01&02&03\\\ 03&01&01&02\end{pmatrix} - RoundKey: ein Round-Key wird mit dem Status XORiert

- Round 10 macht keinen Gebrauch von der Operation MixColumn

- Entschlüsselung

- Rundenschlüssel und Operationen werden in umgekehrter Reihenfolge angewendet

- Der MixColumn-Schritt kann nur durch Multiplikation mit der inversen Matrix (auch über

GF(2^8)) invertiert werden \begin{pmatrix} 0e&0b&0d&09\\ 09&0e&0b&0d\\ 0d&09&0e&0b\\ 0b&0d&09&0e \end{pmatrix}- Oft werden tabellarische vorberechnete Lösungen verwendet, die aber mehr Platz benötigen

AES - Sicherheit

- Die einfache mathematische Struktur von AES ist der Hauptgrund für seine Geschwindigkeit, führte aber auch zu Kritik

- Nur die ByteSub-Funktion ist wirklich nichtlinear und verhindert eine effektive Analyse

- AES kann als eine große Matrix-Operation beschrieben werden

- Bereits während der Standardisierung wurden Angriffe für reduzierte Versionen entwickelt

- Ein Angriff mit

2^{32}gewähltem Klartext gegen eine 7-Runden-Version von AES [GM00] - Signifikante Reduktion der Komplexität auch für eine 9-Runden-Version von AES mit 256-Schlüsselgröße mit einem zugehörigen Schlüsselangriff

- Ein Angriff mit

- 2011 wurde der erste Angriff gegen einen vollständigen AES bekannt [BKR11]

- Schlüsselwiederherstellung in

2^{126.1}für AES mit 128 Bit,2^{189.7}für AES mit 192 Bit,2^{254.4}für AES mit 256 Bit - "Praktischer" Angriff (geht nicht von verwandten Schlüsseln aus), aber

- nur ein kleiner Kratzer in Anbetracht von 10 Jahren kryptographischer Forschung

- Schlüsselwiederherstellung in

Der Stromchiffre-Algorithmus RC4

- RC4 ist eine Stromchiffre, die 1987 von Ron Rivest erfunden wurde.

- Sie war bis 1994 urheberrechtlich geschützt, als jemand sie anonym in eine Mailingliste einstellte.

- RC4 wird im Output-Feedback-Modus (OFB) betrieben

- Der Verschlüsselungsalgorithmus erzeugt eine Pseudozufallsfolge

RC4(IV,K), die nur vom Schlüssel K und einem Initialisierungsvektor IV abhängt - Der Klartext

P_iwird dann mit der Pseudozufallssequenz XOR-verknüpft, um den Chiffretext zu erhalten und umgekehrtC_1 = P_1\oplus RC4 (IV_1,K)P_1 = C_1\oplus RC4 (IV_1,K)

- Die Pseudo-Zufallsfolge wird oft auch als Keystream bezeichnet

- Entscheidend für die Sicherheit ist, dass der Keystream niemals wiederverwendet wird!!!

- Wenn der Keystream wiederverwendet wird (d.h.

IV_1=IV_2mit demselbenK), dann kann das XOR zweier Klartexte erhalten werden:C_1\oplus C_2= P_1\oplus RC4(IV, K)\oplus P_2\oplus RC4(IV,K) = P_1\oplus P_2

- Wenn der Keystream wiederverwendet wird (d.h.

- Der Verschlüsselungsalgorithmus erzeugt eine Pseudozufallsfolge

- RC4 verwendet einen Schlüssel variabler Länge bis zu 2048 Bit

- Eigentlich dient der Schlüssel als Seed für einen Pseudo-Zufallsgenerator

- RC4 arbeitet mit zwei 256-Byte-Arrays:

S[0,255], K[0,255]- Schritt 1: Initialisierung der Arrays

for (i = 0; i < 256; i++){ S[i] = i; // Array S[] mit 0 bis 255 füllen } // Füllen des Arrays K[] mit dem Schlüssel und IV durch Wiederholung, bis K[] gefüllt ist n = 0; for (i =0; i < 256; i++) { n = (n + S[i] + K[i]) MOD 256; swap(S[i], S[n]); } - Schritt 2: Erzeugen des Schlüsselstroms (nach Initialisierung

i = 0; n = 0;)i = (i + 1) MOD 256; n = (n + S[i]) MOD 256; swap(S[i], S[n]); t = (S[i] + S[n]) MOD 256; Z = S[t]; // Z enthält 8 Bit des durch eine Iteration erzeugten Schlüsselstroms - Schritt 3: XOR-Verknüpfung des Schlüsselstroms mit dem Klartext oder Chiffretext

- Schritt 1: Initialisierung der Arrays

- Sicherheit von RC4

- Sicherheit gegen Brute-Force-Angriffe (Ausprobieren aller möglichen Schlüssel)

- Die variable Schlüssellänge von bis zu 2048 Bit erlaubt es, sie unpraktisch zu machen (zumindest mit den in unserem Universum verfügbaren Ressourcen)

- Allerdings kann RC4 durch Verringerung der Schlüssellänge auch beliebig unsicher gemacht werden!

- RSA Data Security, Inc. behauptet, RC4 sei immun gegen differentielle und lineare Kryptoanalyse, und es seien keine kleinen Zyklen bekannt

- Sicherheit gegen Brute-Force-Angriffe (Ausprobieren aller möglichen Schlüssel)

- RC4 mit 40-Bit-Schlüsseln hatte einen besonderen Exportstatus, selbst als andere Chiffren nicht aus den USA exportiert werden durften

- Secure Socket Layer (SSL) verwendet RC4 mit 40-Bit-Schlüsseln als Standardalgorithmus

- Die Schlüssellänge von 40 Bit ist nicht immun gegen Brute-Force-Angriffe.

- Je nach Schlüsselplanungsmethode kann RC4 jedoch stark verwundbar sein! [FMS01a, Riv01a, SIR01a]

- Es wird empfohlen, mindestens die ersten 3072 Bytes des Schlüsselstroms zu verwerfen [Mir02, Kle08]

- Sollte eigentlich nicht mehr verwendet werden, auch nicht bei längeren Schlüsseln

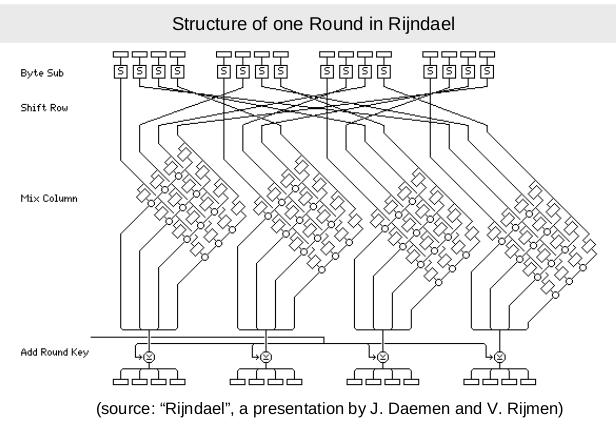

KASUMI

- Verwendet zur Verschlüsselung von Anrufen in GSM und UMTS, implementiert f(8) und f(9) (auch A5/3, UEA1, UIA1 genannt)

- Ursprünglich standardisiert durch 3GPP im Jahr 2000 [ETS12] und basierend auf MISTY1 von Mitsubishi

- Entwickelt für Hardware-Implementierung

- Schnelle Implementierung möglich

<10kGatter

- 64-Bit-Blockgröße

- 128-Bit-Schlüssellänge

- 8 Runden Feistel-Netzwerk

- Sicherheitsspanne nicht sehr groß

- Die linken 32 Bit der zu verschlüsselnden Daten werden durch zwei nichtlineare Funktionen FO und FL verändert, die beide Schlüsselmaterial verwenden

- Die Reihenfolge, in der FO und FL angewendet werden, hängt von der Rundenzahl ab

- FL teilt die Daten in 16-Bit-Wörter auf, die mit Schlüsselmaterial kombiniert, permutiert und mit den Originalwerten XOR-verknüpft werden

- FO ist ein 3-Runden-Feistel-Netzwerk mit einer Modifizierungsfunktion FI, die selbst ein Feistel-ähnliches Netzwerk ist, das zwei s-Boxen verwendet.

- Der Ausgang des obigen Schritts wird mit den rechten 32 Bit der Daten XOR-verknüpft, was zu den neuen rechten 32 Bit der Daten führt

- Das neue linke 32-Bit der Daten ist der rechte Wert der vorherigen Iteration

KASUMI - Sicherheitsdiskussion

- Eine reduzierte Version von KASUMI (6 Runden) kann durch sogenannte unmögliche differentielle Kryptoanalyse angegriffen werden, bei der unmögliche Zustände der Chiffre aus Chiffretext/Klartext-Paaren abgeleitet werden

- Erste Veröffentlichung bereits ein Jahr nach der Standardisierung

- Zeitkomplexität von

2^{100}[Kue01]

- Für eine Vollversion von KASUMI sind verwandte Schlüsselangriffe möglich

- Ausgewählter Klartextangriff, bei dem der Angreifer dieselben Daten mit mehreren "verwandten" Schlüsseln verschlüsseln kann

- Zeitkomplexität von

2^{76.1}[BDN05] und2^{32}im besten Fall [DKS10] - Allerdings sind die Bedingungen, unter denen Angreifer Zugang zu verwandten Schlüsseln in 3G-Netzen haben, sehr selten

- Interessanterweise ist MISTY von diesen Angriffen nicht betroffen!

- ETSI hat jedoch SNOW 3G (UEA2 und UIA2) [ETS06] eingeführt, um auf eine vollständige Verletzung von KASUMI vorbereitet zu sein

- Stromchiffre basierend auf LFSR, kann in 7.500 ASIC-Gattern implementiert werden

- Aber auch anfällig für verwandte Schlüsselangriffe [KY11].

Asymmetrische Kryptographie

Eine vorherige Beschäftigung mit der diskreten Mathematik wird dem Leser jedoch helfen, die hier vorgestellten Konzepte zu verstehen.'' E. Amoroso in einem anderen Zusammenhang [Amo94]

- Allgemeine Idee:

- Verwenden Sie zwei verschiedene Schlüssel

-Kund+Kfür die Ver- und Entschlüsselung - Bei einem zufälligen Chiffretext

c=E(+K, m)und+Ksollte es nicht möglich sein,m = D(-K, c) = D(-K, E(+K, m))zu berechnen.- Dies impliziert, dass die Berechnung von

-Kbei+Knicht möglich sein sollte.

- Dies impliziert, dass die Berechnung von

- Der Schlüssel

-Kist nur einer Entität A bekannt und wird A's privater Schlüssel-K_Agenannt - Der Schlüssel

+Kkann öffentlich bekannt gegeben werden und wird A's öffentlicher Schlüssel+K_Agenannt

- Verwenden Sie zwei verschiedene Schlüssel

- Anwendungen:

- Verschlüsselung:

- Wenn B eine Nachricht mit dem öffentlichen Schlüssel

+K_Avon A verschlüsselt, kann er sicher sein, dass nur A sie mit-K_Aentschlüsseln kann.

- Wenn B eine Nachricht mit dem öffentlichen Schlüssel

- Signieren:

- Wenn A eine Nachricht mit seinem eigenen privaten Schlüssel

-K_Averschlüsselt, kann jeder diese Signatur verifizieren, indem er sie mit A's öffentlichem Schlüssel+K_Aentschlüsselt

- Wenn A eine Nachricht mit seinem eigenen privaten Schlüssel

- Achtung! Entscheidend ist, dass jeder nachprüfen kann, dass er wirklich den öffentlichen Schlüssel von A kennt und nicht den Schlüssel eines Gegners!

- Verschlüsselung:

- Entwurf von asymmetrischen Kryptosystemen:

- Schwierigkeit: Finde einen Algorithmus und eine Methode, zwei Schlüssel

-K,+Kso zu konstruieren, dass es nicht möglich ist,E(+K, m)mit der Kenntnis von+Kzu entschlüsseln - Beschränkungen:

- Die Schlüssellänge sollte ,,überschaubar'' sein

- Verschlüsselte Nachrichten sollten nicht beliebig länger sein als unverschlüsselte Nachrichten (wir würden einen kleinen konstanten Faktor tolerieren)

- Ver- und Entschlüsselung sollten nicht zu viele Ressourcen verbrauchen (Zeit, Speicher)

- Grundlegende Idee: Man nehme ein Problem aus dem Bereich der Mathematik/Informatik, das schwer zu lösen ist, wenn man nur

+Kkennt, aber leicht zu lösen, wenn man-Kkennt- Knapsack-Probleme: Grundlage der ersten funktionierenden Algorithmen, die sich leider fast alle als unsicher erwiesen haben

- Faktorisierungsproblem: Grundlage des RSA-Algorithmus

- Diskreter-Logarithmus-Problem: Grundlage von Diffie-Hellman und ElGamal

- Schwierigkeit: Finde einen Algorithmus und eine Methode, zwei Schlüssel

Einige mathematische Hintergründe

- Sei

\mathbb{Z}die Menge der ganzen Zahlen, unda,b,n\in\mathbb{Z} - Wir sagen,

ateiltb(a|b), wenn es eine ganze Zahlk\in\mathbb{Z}gibt, so dassa\times k=b aist prim, wenn es positiv ist und die einzigen Teiler von a1undasind.rist der Rest von a geteilt durchn, wennr=a-\lfloor a / n \rfloor\times n, wobei\lfloor x\rfloordie größte ganze Zahl kleiner oder gleichxist.- Beispiel: 4 ist der Rest von 11 geteilt durch 7 als

4=11-\lfloor 11/7\rfloor\times 7 - Wir können dies auch anders schreiben:

a=q\times n + rmitq=\lfloor a/n\rfloor

- Beispiel: 4 ist der Rest von 11 geteilt durch 7 als

- Für den Rest

rder Division von a durch n schreiben wira\ MOD\ n - Wir sagen, b ist kongruent

a\ mod\ n, wenn es bei der Division durch n den gleichen Rest wie a hat. Also teilt n(a-b), und wir schreibenb\equiv a\ mod\ n- Beispiele:

4\equiv 11\ mod\ 7,25\equiv 11\ mod\ 7,11\equiv 25\ mod\ 7,11\equiv 4\ mod\ 7,-10\equiv 4\ mod\ 7

- Beispiele:

- Da der Rest r der Division durch n immer kleiner als n ist, stellt man manchmal die Menge

\{x\ MOD\ n | x\in\mathbb{Z}\}durch Elemente der Menge\mathbb{Z}_n=\{0, 1, ..., n-1\}dar

| Eigenschaft | Ausdruck |

|---|---|

| Kommutativgesetze | (a + b)\ MOD\ n = (b + a)\ MOD\ n |

(a \times b)\ MOD\ n = (b \times a)\ MOD\ n |

|

| Assoziativgesetze | [(a + b) + c]\ MOD\ n = [a + (b + c)]\ MOD\ n |

[(a \times b) \times c]\ MOD\ n = [a \times (b \times c)]\ MOD\ n |

|

| Distributivgesetz | [a \times (b + c)]\ MOD\ n = [(a \times b) + (a \times c)]\ MOD\ n |

| Identitäten | (0 + a)\ MOD\ n = a\ MOD\ n |

(1 \times a)\ MOD\ n = a\ MOD\ n |

|

| Inverse | \forall a \in \mathbb{Z}n: \exists (-a) \in \mathbb{Z}n : a + (-a) \equiv 0\ mod\ n |

p is prime \Rightarrow \forall a \in \mathbb{Z}p: \exists (a-1) \in \mathbb{Z}p: a \times (a-1) \equiv 1\ mod\ p |

Größter gemeinsamer Teiler

c = gcd(a, b) :\Leftrightarrow ( c | a) \wedge ( c | b) \wedge [\forall d: ( d | a ) \wedge ( d | b) \Rightarrow ( d | c )]undgcd(a, 0 ) : = | a |- Der gcd-Rekursionssatz :

\forall a, b \in \mathbb{Z}^+: gcd(a, b) = gcd(b, a\ MOD\ b)- Beweis:

- Da

gcd(a, b)sowohl a als auch b teilt, teilt es auch jede Linearkombination von ihnen, insbesondere(a- \lfloor a / b \rfloor \times b) = a\ MOD\ b, alsogcd(a, b) | gcd(b, a\ MOD\ b) - Da

gcd(b, a\ MOD\ b)sowohl b als aucha\ MOD\ bteilt, teilt es auch jede Linearkombination von beiden, insbesondere\lfloor a / b \rfloor \times b + (a\ MOD\ b) = a, alsogcd(b, a\ MOD\ b) | gcd(a, b)

- Da

- Euklidischer Algorithmus:

- Der euklidische Algorithmus berechnet aus a, b

gcd(a, b)

int Euclid(int a, b){ if (b = 0) { return(a); } {return(Euclid(b, a\ MOD\ b);} } - Der euklidische Algorithmus berechnet aus a, b

- Erweiterter euklidischer Algorithmus:

- Der Algorithmus ExtendedEuclid berechnet für a, b d, m, n so, dass:

d = gcd(a, b) = m \times a + n \times b

struct{int d, m, n} ExtendedEuclid(int a, b) { int d, d', m, m', n, n'; if (b = 0) {return(a, 1, 0); } (d', m', n') = ExtendedEuclid(b, a MOD b); (d, m, n) = (d', n', m' - \lfloor a / b \rfloor \times n'); return(d, m, n); }- Beweis: (durch Induktion)

- Grundfall

(a,0): gcd(a, 0) = a = 1 \times a + 0 \times 0 - Induktion von

(b, a\ MOD\ b)auf(a, b):- ExtendedEuclid berechnet

d', m', n'korrekt (Induktionshypothese) d=d'=m'\times b+n'\times (a\ MOD\ b)=m'\times b+n'\times (a-\lfloor a/b\rfloor\times b)=n'\times a+(m'-\lfloor a/b\rfloor\times n')\times b

- ExtendedEuclid berechnet

- Grundfall

- Die Laufzeit von

Euclid(a, b)undExtendedEuclid(a, b)ist vonO(log\ b)- Beweis: siehe [Cor90a], Abschnitt 33.

- Lemma 1: Sei

a,b\in\mathbb{N}undd=gcd(a,b). Dann gibt esm,n\in\mathbb{N}so, dass:d=m\times a+n \times b

- Der Algorithmus ExtendedEuclid berechnet für a, b d, m, n so, dass:

- Theorem 1 (Euklid): Wenn eine Primzahl das Produkt zweier ganzer Zahlen teilt, dann teilt sie mindestens eine der ganzen Zahlen:

p|(a\times b)\Rightarrow (p|a)\times(p|b)- Der Beweis: Es sei

p|(a\times b)- Wenn

p|adann sind wir fertig. - Wenn nicht, dann

gcd(p,a) = 1 \Rightarrow\exists m, n\in\mathbb{N}:1=m\times p+n\times a \Leftrightarrow b=m\times p \times b + n \times a \times b - Da

p|(a\times b), teilt p beide Summanden der Gleichung und somit auch die Summe, die b ist

- Wenn

- Der Beweis: Es sei

- Theorem 2 (Fundamentalsatz der Arithmetik): Die Faktorisierung in Primzahlen ist bis zur Ordnung eindeutig.

- Der Beweis:

- Wir werden zeigen, dass jede ganze Zahl mit einer nicht eindeutigen Faktorisierung einen eigenen Teiler mit einer nicht eindeutigen Faktorisierung hat, was zu einem klaren Widerspruch führt, wenn wir schließlich auf eine Primzahl reduziert haben.

- Nehmen wir an, dass n eine ganze Zahl mit einer nicht eindeutigen Faktorisierung ist:

n=p_1\times p_2\times ...\times p_r=q_1 \times q_2\times ... \times q_s. Die Primzahlen sind nicht notwendigerweise verschieden, aber die zweite Faktorisierung ist nicht einfach eine Umordnung der ersten. Dap_1n dividiert, dividiert es auch das Produktq_1\times q_2\times ... \times q_s. Durch wiederholte Anwendung von Satz 1 zeigen wir, dass es mindestens einq_igibt, das durchp_1teilbar ist. Gegebenenfalls ordnen wir die $q_i$'s so, dass esq_1ist. Da sowohlp_1als auchq_1Primzahlen sind, müssen sie gleich sein. Wir können also durchp_1dividieren und haben, dassn/p_1eine nicht-eindeutige Faktorisierung hat.

- Wir verwenden Theorem 2, um die folgende Korollarie 1 zu beweisen

- Wenn

gcd(c,m)=1und(a\times c)\equiv(b\times c)mod\ m, danna\equiv b\ mod\ m - Der Beweis: Da

(a\times c)\equiv(b\times c)mod\ m\Rightarrow\exists n\in\mathbb{N}:(a\times c)-(b\times c)=n\times m \Leftrightarrow ( a - b ) \times c = n \times m\Leftrightarrow p_1\times ...\times p_i\times q_1\times ...\times q_j=r_1\times ...\times r_k\times s_1\times ...\times s_l- Man beachte, dass die $p$'s, $q$'s, $r$'s und $s$'s Primzahlen sind und nicht verschieden sein müssen, aber da

gcd(c,m)=1, gibt es keine Indizes g, h, so dassq_g = s_h. - Wir können also die Gleichung fortlaufend durch alle q's teilen, ohne jemals ein

szu ,,eliminieren'' und erhalten schließlich etwas wie\Leftrightarrow p_1\times ...\times p_i=r_1\times ...\times r_o\times s_1\times ...\times s_l(beachten Sie, dass es weniger r's geben wird) \Leftrightarrow(a-b)=r_1\times ...\times r_o\times m\Rightarrow a \equiv b\ mod\ m

- Wenn

- Bezeichne

\phi(n)die Anzahl der positiven ganzen Zahlen, die kleiner als n und relativ zu n prim sind- Beispiele:

\phi(4) = 2, \phi(6)=2$,\phi(7)=6,\phi(15)=8 - Wenn p eine Primzahl ist

\Rightarrow\phi(p)=p-1

- Beispiele:

- Der Beweis:

- Theorem 3 (Euler): Seien n und b positive und relativ primäre ganze Zahlen, d.h.

gcd(n, b) = 1 \Rightarrow b \phi(n) \equiv 1\ mod\ n- Beweis:

- Sei

t=\phi(n)unda_1,...a_tseien die positiven ganzen Zahlen kleiner alsn, die relativ zunprim sind. Definieren Sier_1,...,r_tals die Residuen vonb\times a_1\ mod\ n , ..., b\times a_t\ mod\ n, d.h.:b\times a_i \equiv r_i\ mod\ n. - Beachten Sie, dass

i\not= j \Rightarrow r_i\not= r_j. Wäre dies nicht der Fall, hätten wirb\times a_i\equiv b\times a_j\ mod\ nund dagcd(b,n)=1, würde Korollar 1a_i\equiv a_j\ mod\ nimplizieren, was nicht sein kann, daa_iunda_jper Definition verschiedene ganze Zahlen zwischen 0 und n sind - Wir wissen auch, dass jedes

r_irelativ prim zu n ist, denn jeder gemeinsame Teiler k vonr_iundn, d.h.n=k\times mundr_i=p_i\times k, müsste aucha_iteilen, - da $b\times a_i$gleich (p_i\times k)\ mod\ (k\times m)\Rightarrow\exists s\in\mathbb{N}:(b\times a_i)-(p_i\times k)=s\times k\times m \Leftrightarrow (b\times a_i)=s\times k\times m+(p_i\times k)$

- Da k jeden der Summanden auf der rechten Seite dividiert und k nicht durch b dividiert (n und b sind relativ prim), müsste es auch

a_idividieren, das relativ prim zu n sein soll - Somit ist

r_1, ...,r_teine Menge von\phi(n)verschiedenen ganzen Zahlen, die relativ prim zunsind. Das bedeutet, dass sie genau dasselbe sind wiea_1,...a_t, nur dass sie in einer anderen Reihenfolge stehen. Insbesondere wissen wir, dassr_1\times ...\times r_t=a_1\times ...\times a_t - Wir verwenden nun die Kongruenz $r_1\times ...\times r_t\equiv b\times a_1\times ...\times b\times a_t\ mod\ n$

$\Leftrightarrow r_1\times ...\times r_t\equiv b_t\times a_1\times ...\times a_t\ mod\ n$

\Leftrightarrow r_1\times ...\times r_t\equiv b_\times r_1\times ...\times r_t\ mod\ n - Da alle

r_irelativ prim zunsind, können wir Korollar 1 anwenden und durch ihr Produkt dividieren:1\equiv b_t\ mod\ n \Leftrightarrow 1\equiv b\phi(n)\ mod n

- Sei

- Beweis:

- Satz 4 (Chinese Remainder Theorem):

- Seien

m_1,...,m_rpositive ganze Zahlen, die paarweise relativ prim sind, - d.h.

ganz i\not= j:gcd(m_i, m_j) = 1. Seiena_1,...,a_rbeliebige ganze Zahlen. - Dann gibt es eine ganze Zahl a derart, dass:

a\equiv a_1\ mod\ m_1a\equiv a_2\ mod\ m_2- ...

a\equiv a_r\ mod\ m_r

- Außerdem ist a eindeutig modulo

M := m_1\times ...\times m_r - Beweis:

- Für alle

i\in\{1,...,r\}definieren wirM_i:=(M/m_i)\phi(m_i) - Da

M_iper Definition relativ prim zum_iist, können wir Theorem 3 anwenden und wissen, dassM_i\equiv 1\ mod\ m_i - Da

M_idurchm_jfür jedesj\not= iteilbar ist, haben wir\forall j\not= i:M_i\equiv 0\ mod\ m_j - Wir können nun die Lösung konstruieren, indem wir definieren:

a:= a_1\times M_1+a_2\times M_2+...+a_r\times M_r - Die beiden oben angeführten Argumente bezüglich der Kongruenzen der

M_iimplizieren, dass a tatsächlich alle Kongruenzen erfüllt. - Um zu sehen, dass a eindeutig modulo

Mist, sei b eine beliebige andere ganze Zahl, die die r Kongruenzen erfüllt. Daa\equiv c\ mod\ nundb\equiv c\ mod\ n \Rightarrow a \equiv b\ mod\ nhaben wir\forall i\in\{1,...,r\}:a\equiv b\ mod\ m_i\Rightarrow\forall i\in\{1,. ...,r\}:m_i|(a-b) \Rightarrow M|(a-b), da diem_ipaarweise relativ prim sind\Leftrightarrow a\equiv b\ mod\ M

- Für alle

- Seien

- Lemma 2:

- Wenn

gcd(m,n)=1, dann ist\phi(m\times n)=\phi(m)\times \phi(n) - Der Beweis:

- Sei a eine positive ganze Zahl, die kleiner als und relativ prim zu

m\times nist. Mit anderen Worten: a ist eine der ganzen Zahlen, die von\phi(m\times n)gezählt werden. - Betrachten Sie die Entsprechung

a\rightarrow(a\ MOD\ m, a\ MOD\ n). Die ganze Zahl a ist relativ prim zu m und relativ prim zu n (andernfalls würde siem \times nteilen). Also ist(a\ MOD\ m)relativ prim zu m und(a\ MOD\ n)ist relativ prim zu n, da:a=\lfloor a/m\rfloor\times m + (a\ MOD\ m), wenn es also einen gemeinsamen Teiler vonmund(a\ MOD\ m)gäbe, würde dieser Teiler auch a teilen. Somit entspricht jede Zahl a, die durch\phi(m\times n )gezählt wird, einem Paar von zwei ganzen Zahlen(a\ MOD\ m,a\ MOD\ n), wobei die erste durch\phi(m)und die zweite durch\phi(n)gezählt wird. - Aufgrund des zweiten Teils von Satz 4 ist die Einzigartigkeit der Lösung

a\ mod\ (m\times n)der simultanen Kongruenzen: $a \equiv(a\ mod\ m)\ mod\ m$ $a \equiv(a\ MOD\ n)\ mod\ n$ können wir ableiten, dass verschiedene ganze Zahlen, die durch\phi(m\times n)gezählt werden, verschiedenen Paaren entsprechen:- Um dies zu sehen, nehmen wir an, dass

a\not=b, gezählt durch\phi(m\times n), demselben Paar(a\ MOD\ m, a\ MOD\ n)entspricht. Dies führt zu einem Widerspruch, da b auch die Kongruenzen erfüllen würde: $b\equiv (a\ MOD\ m)\ mod\ m$ $b\equiv (a\ MOD\ n)\ mod\ n$ aber die Lösung dieser Kongruenzen ist eindeutig modulo(m \times n) - Daher ist

\phi(m \times n)höchstens die Anzahl solcher Paare:\phi(m \times n)\leq \phi(m)\times \phi(n)

- Um dies zu sehen, nehmen wir an, dass

- Betrachten wir nun ein Paar von ganzen Zahlen

(b,c), von denen eine mit\phi(m)und die andere mit\phi(n)gezählt wird: Mit Hilfe des ersten Teils von Satz 4 können wir eine einzige positive ganze Zahl a konstruieren, die kleiner als und relativ prim zum\times nist:a\equiv b\ mod\ munda\equiv c\ mod\ n. Die Anzahl solcher Paare ist also höchstens\phi(m \times n):\phi(m \times n)\leq\phi(m)\times\phi(n)

- Sei a eine positive ganze Zahl, die kleiner als und relativ prim zu

- Wenn

Der RSA Public Key Algorithmus

- Der RSA-Algorithmus wurde 1977 von R. Rivest, A. Shamir und L. Adleman [RSA78] erfunden und basiert auf Theorem 3.

- Seien

p, qverschiedene große Primzahlen undn=p\times q. Nehmen wir an, wir haben auch zwei ganze Zahlen e und d, so dass:d\times e \equiv 1\ mod\ \phi(n) - M sei eine ganze Zahl, die die zu verschlüsselnde Nachricht darstellt, wobei M positiv, kleiner als und relativ prim zu n ist.

- Beispiel: Verschlüsseln mit = 99, A = 10, B = 11, ..., Z = 35. Somit würde ,,HELLO'' als 1714212124 kodiert werden. Falls erforderlich, ist M in Blöcke kleinerer Nachrichten aufzuteilen: 17142 12124

- Zum Verschlüsseln berechnen Sie:

E = M^e\ MOD\ n- Dies kann mit dem Quadrat- und Multiplikationsalgorithmus effizient durchgeführt werden

- Zum Entschlüsseln berechnet man:

M'=E^d\ MOD\ n- Da

d\times e\equiv 1\ mod\ \phi(n)\Rightarrow\exists k\in\mathbb{Z}:(d\times e)-1=k\times\phi(n)\Leftrightarrow(d\times e)=k\times\phi(n)+1 - haben wir:

M'\equiv E^d\equiv M^{e\times d}\equiv M^{k\times\phi(n)+1}\equiv 1^k\times M\equiv M\ mod\ n

- Da

- Da

(d\times e)=(e\times d)funktioniert die Operation auch in umgekehrter Richtung, d.h. man kann mit d verschlüsseln und mit e entschlüsseln- Diese Eigenschaft erlaubt es, die gleichen Schlüssel d und e zu verwenden:

- den Empfang von Nachrichten, die mit dem eigenen öffentlichen Schlüssel verschlüsselt wurden

- Senden von Nachrichten, die mit dem eigenen privaten Schlüssel signiert wurden

- So richten Sie ein Schlüsselpaar für RSA ein:

- Wählen Sie zufällig zwei Primzahlen

pundq(mit jeweils 100 bis 200 Ziffern) - Berechne

n=p\times q,\phi(n)=(p-1)\times (q-1)(Lemma 2) - Wähle zufällig

e, so dassgcd(e,\phi(n))=1 - Berechne mit dem erweiterten euklidischen Algorithmus d und c, so dass:

e\times d+\phi(n)\times c = 1, wobei zu beachten ist, dass dies impliziert, dasse\times d\equiv 1\ mod\ \phi(n) - Der öffentliche Schlüssel ist das Paar

(e, n) - Der private Schlüssel ist das Paar

(d, n)

- Wählen Sie zufällig zwei Primzahlen

- Die Sicherheit des Verfahrens liegt in der Schwierigkeit der Faktorisierung von

n=p\times q, da es einfach ist,\phi(n)und danndzu berechnen, wennpundqbekannt sind. - In diesem Kurs wird nicht gelehrt, warum es schwierig ist, große n zu faktorisieren, da dies einen tiefen Einblick in die Mathematik erfordern würde.

- Wenn p und q bestimmte Eigenschaften erfüllen, sind die besten bekannten Algorithmen exponentiell zur Anzahl der Ziffern von n

- Bitte beachten Sie, dass es bei einer unglücklichen Wahl von p und q Algorithmen geben könnte, die effizienter faktorisieren können, und dass Ihre RSA-Verschlüsselung dann nicht mehr sicher ist:

- Daher sollten p und q ungefähr die gleiche Bitlänge haben und ausreichend groß sein

(p-q)sollte nicht zu klein sein- Wenn man einen kleinen Verschlüsselungsexponenten, z.B. 3, wählen will, kann es zusätzliche Einschränkungen geben, z.B.

gcd(p-1, 3) = 1undgcd(q-1,3)=1

- Die Sicherheit von RSA hängt auch davon ab, dass die erzeugten Primzahlen wirklich zufällig sind (wie jede Methode zur Schlüsselerzeugung bei jedem Algorithmus).

- Moral: Wenn Sie RSA selbst implementieren wollen, bitten Sie einen Mathematiker oder besser einen Kryptographen, Ihren Entwurf zu überprüfen.

Einige weitere mathematische Hintergründe

- Definition: endliche Gruppen

- Eine Gruppe ( S , \oplus) ist eine Menge S zusammen mit einer binären Operation \oplus, für die die

folgende Eigenschaften gelten:

- Geschlossenheit: Für alle a, b \in S , haben wir a \oplus b \in S

- Identität: Es gibt ein Element e \in S , so dass e \oplus a = a \oplus e = a für alle a \in S

- Assoziativität: Für alle a, b, c \in S , gilt ( a \oplus b ) \oplus c = a \oplus ( b \oplus c )

- Inversen: Für jedes a \in S , gibt es ein einziges Element b \in S , so dass dass a \oplus b = b \oplus a = e

- Erfüllt eine Gruppe ( S , \oplus) das Kommutativgesetz \forall a, b \in S : a \oplus b = b \oplus a dann nennt man sie eine abelsche Gruppe

- Wenn eine Gruppe ( S , \oplus) nur eine endliche Menge von Elementen hat, d.h. |S| < \infty, dann wird sie eine endliche Gruppe genannt

- Eine Gruppe ( S , \oplus) ist eine Menge S zusammen mit einer binären Operation \oplus, für die die

folgende Eigenschaften gelten:

- Beispiele:

(\mathbb{Z}_n , +_n)- mit

\mathbb{Z}_n:=\{[0]_n,[1]_n,...,[n-1]_n\} - wobei

[a]_n:=\{b \in \mathbb{Z} | b \equiv a mod n\}und +_nist so definiert, dass[a]_n+_n[b]_n=[a+b]_n- eine endliche abelsche Gruppe ist. Für den Beweis siehe die Tabelle mit den Eigenschaften der modularen Arithmetik

- mit

(\mathbb{Z}^*_n , \times_n)- mit

\mathbb{Z}^*_n :=\{[a]_n\in \mathbb{Z}_n | gcd(a,n)=1\}, und \times_nist so definiert, dass[a]_n\times_n [b]_n=[a\times b]_n- eine endliche abelsche Gruppe ist. Man beachte, dass

\mathbb{Z}^*_nnur die Elemente von\mathbb{Z}_nenthält, die eine multiplikative Inverse modulo n haben. Zum Beweis siehe Eigenschaften der modularen Arithmetik - Beispiel:

\mathbb{Z}^*_{15}=\{[1]_{15},[2]_{15},[4]_{15},[7]_{15},[8]_{15},[11]_{15},[13]_{15},[14]_{15}\}, als1\times 1\equiv 1 mod 15,2 \times 8 \equiv 1 mod 15,4 \times 4 \equiv 1 mod 15,7 \times 13 \equiv 1 mod 15,11 \times 11 \equiv 1 mod 15,14 \times 14 \equiv 1 mod 15

- mit

- Wenn klar ist, dass es sich um

(\mathbb{Z}_n, +_n)oder(\mathbb{Z}^*_n, \times_n)handelt, werden Äquivalenzklassen[a]_noft durch ihre repräsentativen Elemente a dargestellt und+_nund\times_ndurch+bzw.\timesbezeichnet.- Definition: endliche Felder

- Ein Feld

(S,\oplus, \otimes)ist eine Menge S zusammen mit zwei Operationen\oplus,\otimes, so dass(S,\oplus)und(S\backslash\{e_{\oplus}\},\otimes)sind kommutative Gruppen, d.h. nur das Identitätselement bezüglich der Operation\oplusmuss kein Inverses bezüglich der Operation\otimeshaben- Für alle

a,b,c\in Shaben wir ein\otimes(b\oplus c)=(a\otimes b)\oplus(a\otimes c)

- Ein Feld

- Wenn

|S|<\inftydann heißt(S,\oplus,\otimes)ein endliches Feld

- Definition: endliche Felder

- Beispiel:

(\mathbb{Z}_p, +_p, \times_p)ist ein endliches Feld für jede Primzahl p - Definition: Primitive Wurzel, Generator

- Sei

(S,\circ)eine Gruppe,g\in Sundg^a:=g\circ g\circ...\circ g(a mal mita\in\mathbb{Z}^+) - Dann heißt g eine primitive Wurzel oder ein Generator von

(S,\circ):\Leftrightarrow\{g^a|1\leq a\leq |S|\}=S - Beispiele:

- 1 ist eine primitive Wurzel von

(\mathbb{Z}_n, +_n) - 3 ist eine Primitivwurzel von

(\mathbb{Z}^*_7, \times_7)

- 1 ist eine primitive Wurzel von

- Nicht alle Gruppen haben Primitivwurzeln, und diejenigen, die sie haben, nennt man zyklische Gruppen

- Sei

- Theorem 5:

(\mathbb{Z}^*_n, \times_n)hat eine primitive Wurzel\Leftrightarrow n\in\{2,4,p,2\times p^e\}, wobei p eine ungerade Primzahl ist unde\in\mathbb{Z}^+

- Theorem 6:

- Wenn

(S,\circ)eine Gruppe ist undb\in S, dann ist(S',\circ)mitS'=\{b^a|a\in\mathbb{Z}^+\}ebenfalls eine Gruppe. - Da

S'\subseteq S, heißt (S',\circ)eine Untergruppe von(S,\circ) - Wenn b eine Urwurzel von

(S,\circ)ist, dann istS'=S

- Wenn

- Definition: Ordnung einer Gruppe und eines Elements

- Sei

(S,\circ)eine Gruppe,e\in Sihr Identitätselement undb\in Sirgendein Element vonS:- Dann heiße

|S|die Ordnung von(S,\circ) - Sei

c\in\mathbb{Z}^+das kleinste Element, so dassb^c=eist (falls ein solches c existiert, falls nicht, setzec=\infty). Dann wird c die Ordnung von b genannt.

- Dann heiße

- Sei

- Theorem 7 (Lagrange):

- Ist G eine endliche Gruppe und H eine Untergruppe von G , so ist

|H|Teiler von|G|. - Wenn also

b in Gist, dann ist die Ordnung von b Teiler von|G|.

- Ist G eine endliche Gruppe und H eine Untergruppe von G , so ist

- Theorem 8:

- Ist G eine zyklische endliche Gruppe der Ordnung n und d ist Teiler von n, dann hat G genau

\phi(d)Elemente der Ordnungd. Insbesondere hat G $\phi(n)$-Elemente der Ordnung n.

- Ist G eine zyklische endliche Gruppe der Ordnung n und d ist Teiler von n, dann hat G genau

- Die Theoreme 5, 7 und 8 sind die Grundlage des folgenden Algorithmus, der eine zyklische Gruppe

\mathbb{Z}^*_pund eine Urwurzel g davon findet:- Man wählt eine große Primzahl q, so dass

p=2q+1eine Primzahl ist.- Da

pprim ist, besagt Satz 5, dass\mathbb{Z}^*_pzyklisch ist. - Die Ordnung von

\mathbb{Z}^*_pist2\times qund\phi(2\times q)=\phi(2)\times \phi(q)=q-1, daqprim ist. - Die Wahrscheinlichkeit, dass eine Primitivwurzel zufällig ausgewählt wird, beträgt also

(q-1)/2q \approx 1/2. - Um effizient zu prüfen, ob ein zufällig gewähltes g eine Urwurzel ist, müssen wir nur prüfen, ob

g^2\equiv 1 mod poderg^q\equiv 1 mod pist. Wenn nicht, dann muss seine Ordnung|\mathbb{Z}^*_p|sein, da Satz 7 besagt, dass die Ordnung von g|\mathbb{Z}^*_p|teilen muss

- Da

- Man wählt eine große Primzahl q, so dass

- Definition: diskreter Logarithmus

- Sei p eine Primzahl, g eine Urwurzel von

(\mathbb{Z}^*_p,\times_p)und c ein beliebiges Element von\mathbb{Z}^*_p. Dann gibt es z so, dass:g^z\equiv c mod p - z wird der diskrete Logarithmus von c modulo p zur Basis g genannt

- Beispiel 6 ist der diskrete Logarithmus von 1 modulo 7 zur Basis 3 als

3^6\equiv 1 mod 7 - Die Berechnung des diskreten Logarithmus z bei gegebenem g, c und p ist ein rechnerisch schwieriges Problem, und die asymptotische Laufzeit der besten bekannten Algorithmen für dieses Problem ist exponentiell zur Bitlänge von p

- Sei p eine Primzahl, g eine Urwurzel von

Diffie-Hellman-Schlüsselaustausch

- Der Diffie-Hellman-Schlüsselaustausch wurde erstmals in der bahnbrechenden Arbeit [DH76] veröffentlicht, in der auch die Grundidee der asymmetrischen Kryptographie vorgestellt wurde

- Der DH-Austausch in seiner Grundform ermöglicht es zwei Parteien A und B, sich über einen öffentlichen Kanal auf ein gemeinsames Geheimnis zu einigen:

- Öffentlicher Kanal bedeutet, dass ein potentieller Angreifer E (E steht für Eavesdropper) alle zwischen A und B ausgetauschten Nachrichten lesen kann